Dokumentáció/SL9.3/Adminisztráció/Linux-rendszerek biztonsága

Bevezetés

Egy tanúsítványkezelő hatóság (certification authority, CA) létrehozása után titkosítható a kommunikáció az egész hálózaton, olyan technikákkal, mint például a virtuális magánhálózatok (virtual private network, VPN). Más mechanizmusok, például a forgalom elfedése (masquerading), a tűzfalak (firewall), illetve a Kerberos, szintén használhatók az adatcsere és az általános adatforgalom szabályozására. A Secure Shell (biztonságos parancsértelmező, SSH) protokoll segítségével titkosított kapcsolaton lehet bejelentkezni távoli gépekre. A szigorúan műszaki utasítások mellett a fejezet szól a Linux alapú hálózatok általánosabb biztonsági megfontolásairól is.

Az elfedés (masquerading) és a tűzfal (firewall) szabályozzák az adatfolyamot és az adatcserét. A Secure Shell (biztonságos parancsértelmező, SSH) protokoll segítségével titkosított kapcsolaton lehet bejelentkezni távoli gépekre. A fájlok, vagy akár teljes merevlemez-partíciók titkosításával védhetők az adatok még akkor is, ha egy nemkívánatos személy hozzáfér a fájlrendszerhez. A szigorúan műszaki utasításokon túl az utolsó szakasz a Linux alapú hálózatok biztonsági megfontolásait tárgyalja.

X.509 tanúsítványok kezelése YaST-al

Egyre több hitelesítési eljárás alapul titkosítási eljárásokon. Ezért fontos szerepet játszanak azok a digitális tanúsítványok, amelyek a titkosítási kulcsokat a tulajdonosaikhoz rendelik. Ilyen tanúsítványok nem csak a kommunikációban használatosak, de megtalálhatók például vállalati beléptetőkártyákon is. A tanúsítványok készítését és felügyeletét általában »hivatalos« cégek látják el, amelyek ezt kereskedelmi szolgáltatás keretében végzik. Különböző esetekben azonban felmerülhet az igény, hogy ön saját maga vegye át ezt a feladatot, például, ha a cég nem akarja kívülállóknak kiadni a személyes adatokat.A SUSE LINUX két YaST modult kínál erre a célra, amelyek alapvető felügyeleti funkciókat nyújtanak a digitális X.509 tanúsítványokhoz. A következő részekben betekintést nyújtunk a digitális tanúsítványok alapjaiba, és elmagyarázzuk, hogyan tudja a YaST segítségével elkészíteni és felügyelni tanúsítványait. Azonban a digitális tanúsítványok témaköre rendkívül összetett, ezért az alábbi leírás csak egy áttekintést nyújt. További információ:: http://www.ietf.org/html.charters/pkix-charter.html

A digitális tanúsítványok alapjai

A digitális tanúsítványok titkosítási folyamatokat használnak azon adatok titkosításához, amelyeket védeni kell az illetéktelen hozzáféréstől. A felhasználó adatai egy másodlagos adatbejegyzéssel, vagy más néven kulccsal kerülnek titkosításra. A kulcs matematikai úton előállított adattal titkosítja a felhasználó adatait, így az eredeti tartalom nem ismerhető fel. Napjainkban általában az aszimmetrikus titkosítást alkalmazzák (nyilvános kulcs alapú titkosítás). A kulcsok mindig párban állnak:- Privát kulcs

- A privát kulcsot tulajdonosának biztonságos helyen kell tárolnia. Véletlen nyilvánosságra kerülése veszélyezteti a kulcspárt, és ezzel használhatatlanná teszi azt.

- nyilvános kulcs

- A nyilvános kulcsot tulajdonosa nyilvánosságra hozza.

Kulcshitelesség

Mivel a nyilvános kulcs eljárás széles körben elterjedt, számos nyilvános kulcs elérhető. A rendszer sikeres használatához elengedhetetlen, hogy a nyilvános kulcs biztosan a kijelölt felhasználóé legyen. A felhasználók és a nyilvános kulcsok egymáshoz rendelését hitelesítő szervezetek igazolják a nyilvánoskulcs-tanúsítás által. A tanúsítványok tartalmazzák a tulajdonos nevét, a megfelelő nyilvános kulcsot és a kibocsájtó elektronikus aláírását. A hitelesítő szervezetek általában egy tanúsító infrastruktúrához tartoznak, amely a tanúsítványok kibocsájtása, aláírása mellett egyéb tanúsítványfelügyeleti feladatokat is ellátnak. Ezek magukba foglalják a tanúsítványok publikálását, visszavonását és megújítását is. Az ilyen infrastruktúrát általábannyilvános kulcsú infrastruktúrának vagy PKI-nak nevezik. Közismert PKI-szabvány az OpenPGP, amelyben a felhasználók teszik közzé saját tanúsítványukat központi hitelesítés nélkül. Ezek a tanúsítványok akkor válnak hitelessé, ha a »bizalmi hálózathoz« (web of trust) tartozó külső hitelesítő aláírja őket.

A hierarchikusan szervezett X.509 nyilvános kulcsú infrastruktúra (PKIX) egy másik lehetséges modell, amelyet az IETF (Internet Engineering Task Force) szervezet határozott meg. Ez a mintája majdnem minden nyilvánosan használt PKI-nek. Ebben a modellben a hitelesítés hierarchikus fastruktúrában történik a tanúsítványhatóság (CA) által. A fa gyökerét a root CA jelenti, amely hitelesíti az összes alsóbb rendű CA-t, amelyek hitelesítik az alattuk levőket, mígnem a legalsó szintű kiállítja a tanúsítványokat. A felhasználói tanúsítvány akkor válik megbízhatóvá, ha egy hiteles CA írta alá. E megoldás hitelesítési láncolatának a végén a root CA áll.

Az ilyen PKI megoldások biztonsága a tanúsítányok hitelességén áll vagy bukik. Annak érdekében, hogy a tanúsítványkibocsátás zavartalan legyen, a PKI operátor meghatároz egy tanúsítványalkalmazási nyilatkozatot (certificate practice statement - CPS), amelyben meghatározza a tanúsítványkezelés folyamatát. Ezzel biztosítható, hogy a PKI kizárólag megbízható tanúsítványokat állítson elő.

X.509 tanúsítványok

Egy X.509 tanúsítvány számos állandó mezővel és opcionális kiegészítésekkel rendelkező adatstruktúra. A fix mezők tartalmazzák a tulajdonos nevét, a nyilvános kulcsot és a kibocsátó CA adatait (nevét és aláírását). Biztonsági okokból a tanúsítványok csak meghatározott ideig érvényesek, tehát egy dátummező is található bennük. A CA garantálja a tanúsítvány érvényességét a megadott időszakra. A CPS általában kiköti, hogy a PKI (illetve konkrétan a CA) a lejárati határidő előtt készítsen és küldjön szét új tanúsítványt.A kiegészítések bármiféle járulékos információt tartalmazhatnak. Az alkalmazásnak nem kell figyelembe vennie a kiegészítéseket, hacsak nincs kritikusként megjelölve. Ha egy alkalmazás egy kritikus kiegészítést nem ismer fel, el kell utasítania a tanúsítványt. Egyes kiegészítések a tanúsítvány használatát néhány alkalmazásra, például aláírásra vagy titkosításra korlátozhatják.

X.509v3 tanúsítvány ismerteti az X.509 tanúsítvány 3-as változatának alapelveit.

| Mező | Tartalom |

|---|---|

| Verzió | A tanúsítvány verziója - például "v3" |

| Sorozatszám | Egyedi tanúsítványazonosító (egész szám) |

| Aláírás | A tanúsítvány aláírásához az algoritmus azonosítója használható. |

| Kiállító | A kiállító hatóság (CA) egyedi neve (DN) |

| Érvényesség | Az érvényesség időtartama (tól...ig) |

| Cím | A tulajdonos egyedi neve (DN) |

| A nyilvános kulcs | A tulajdonos nyilvános kulcsa és az algoritmus azonosítója |

| A kiálító egyedi azonosítója (Unique ID) | A kiállító CA egyedi azonosítója (opcionális) |

| A tulajdonos egyedi azonosítója | A tulajdonos egyedi azonosítója (Unique ID) - opcionális |

| Kiegészítések | Egyéb opcionális információ, például »Kulcshasználat«, »Kikötések« stb. |

X.509 tanúsítványok letiltása

Ha egy tanúsítvány az érvényességi időn belül megbízhatatlanná válik, azonnal le kell tiltani. Ez szükséges lehet például olyan esetben, amikor a privát kulcs nyilvánosságra került. Különösen akkor, ha a privát kulcs a CA-hoz tartozik, és nem egy felhasználói tanúsítványhoz. Ebben az esetben az összes felhasználói tanúsítványt, amelyet a CA kiállított, azonnal le kell tiltani. Amennyiben egy tanúsítvány letiltásra került, a PKI-nak (illetve a felelős CA-nak) azonnal értesítenie kell a használókat. Az ehhez használt eszköz a tanúsítvány-visszavonási lista (certificate revocation list - CRL).Ezt a listát a CA készíti a CRL elosztási helye (a CDP-k) számára megadott időnként. A CDP opcionális attribútumként felvehető egy tanúsítványba, így a használó ellenőrizheti a tanúsítvány hitelességét, valamint, hogy nem került-e visszavonásra. Egy lehetséges megoldás az ellenőrzésre azonline tanúsítványstátusz protokoll (online certificate status protocol - OCSP). A CRL listák hitelességét a kibocsájtó CA aláírása szavatolja.X.509 visszavonási lista (CRL) ismerteti az X.509 CRL alapjait

| Mező | Tartalom |

|---|---|

| Verzió | A CRL verziója (pl. v4.2) |

| Aláírás | A CLR aláírásához használt algoritmus azonosítója (ID) |

| Kiállító | A CRL lista kibocsájtójának (általában a CA-nak) egyedi neve (DN) |

| Frissítés ideje | A CRL publikációjának ideje (dátum és idő) |

| Következő frissítés | A következő CRL frissítés ideje (dátum és idő) |

| A visszavont tanúsítványok listája | Minden bejegyzés tartalmazza a tanúsítvány sorozatszámát, a visszavonás idejét és az opcionális kiegészítéseket. |

| Kiegészítések | Egyéb CRL kiegészítések |

A tanúsítványok és CRL-ek tárolása

Használatukhoz a tanúsítványoknak és a CRL listáknak nyilvánosan elérhetőknek kell lenniük. Ez tárolót (repository) igényel. Mivel a tanúsítványok és a CRL-ek nem hamisíthatók, az aláírásoknak köszönhetően a tárolót nem szükséges különösen védeni. Ellenkezőleg, a lehető legegyszerűbb és leggyorsabb elérés biztosítása a cél. Ezért a tanúsítványok általában LDAP vagy HTTP kiszolgálókon keresztül érhetők el. Bővebb információ:LDAP – címtárszolgáltatás mindenkinek. A Az Apache webszerver a HTTP kiszolgálóról tartalmaz információkat.Saját PKI

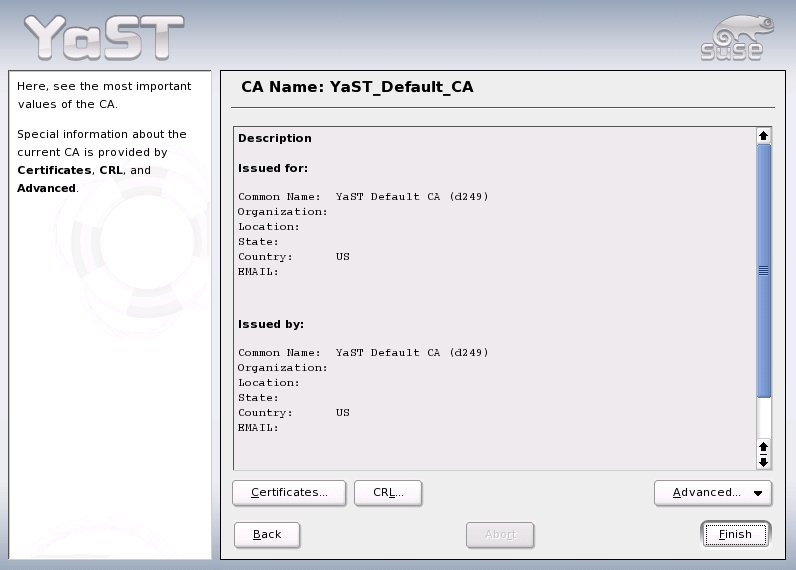

A YaST tartalmazza az alapvető eszközöket az X.509 tanúsítványok kezeléséhez. Ez főként a CA-k, alárendelt CA-k és tanúsítványaik készítését foglalja magába. Itt kell megjegyezni, hogy a PKI szolgálatásai messze túlmutatnak a tanúsítványok és CRL-ek készítésén és terjesztésén. Egy PKI üzemeltetéséhez komoly, átgondolt adminisztrációs infrastruktúra szükséges. A tanúsítványok és CRL-ek folyamatos frissítése igen komplex felügyeletet igényel, amit a kereskedelmi PKI termékek biztosítanak és részben automatizálnak. A YaST jelenleg nem képes ezeket a háttérinformációkat biztosítani a tanúsítvány és CA kezelésekor, készítésekor. Általában a nyílt forráskódú PKI termékek kisebb tudásúak a kereskedelmi változatokénál. »Kisméretű« PKI felállításához használhatja a YaST modulokat az alábbiakban leírtak szerint. Azonban egy»hivatalos«megoldáshoz kereskedelmi verzió szükséges: —vagy akár a kereskedelmi —PKI.YaST CA felügyeleti modulok

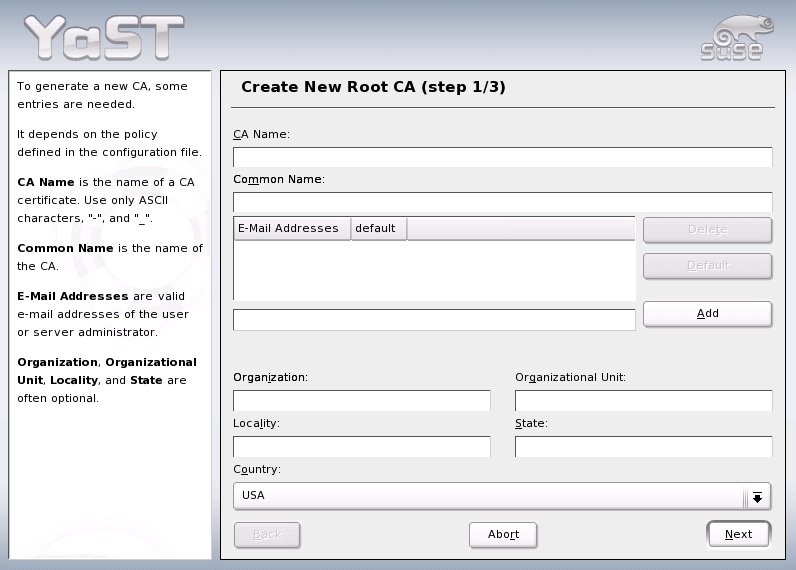

A YaST két modult biztosít az alapvető CA felügyelet ellátására. A két modul funkcióját az alábbiakban tárgyaljuk fő funkciójuk szerint.Root CA készítése

PKI készítéséhez az első lépés mindig a root CA elkészítése. Ez a YaST vezérlőközpontban a Felhasználók és biztonság → CA kezelés menüpontból érhető el. Miután a modul elindult, látható a már meglévő CA-k listája. A Root CA készítése megnyitja az első három párbeszédablakot, ahol beírhatjuk a CA készítéséhez szükséges információkat.Adja meg a CA készítéséhez szükséges alapadatokat az első párbeszédablakban, az alábbiak szerintYaST CA modul—Alapadatok a Root CA készítéséhez. Az Általános név mezőben adja meg a nevet, amellyel a CA-ra hivatkozik. CA neve mezőben kell megadnia a CA hivatalos nevét. Több más dolog mellett például a könyvtárnevek ebből a névből származnak, ezért kizárólag a súgóban meghatározott karakterek használhatók. Ez a név jelenik meg az összefoglalóban is, amikor a modul elindul. Több elektronikus levélcím is megadható, amelyeket a CA felhasználói láthatnak. Ez hasznos lehet az érdeklődőknek. Adja meg az országot, ahol a CA üzemel: Ország.

A Következőgombra kattintás után adja meg a jelszót a második párbeszédablakban.Ez a jelszó mindig szükséges a CA használatakor – alárendelt CA és tanúsítvány készítéséhez. A Kulcshosszalapértelmezésként tartalmaz egy használható értéket, amelynek megváltoztatása nem feltétlenül szükséges, kivéve, ha egy alkalmazás nem tudja kezelni ezt a kulcsméretet. Az Érvényesség ideje CA esetén 3650 nap (körülbelül 10 év). Ez a hosszú időtartam érthető, hiszen egy CA lecserlése, törlése számos adminisztrációs ráfordítást igényel. A Kiterjesztések gombot választva egy párbeszédablak jelenik meg, ahol az X.509 attribútumkiterjesztések adhatók meg (YaST CA modul – bővítések beállítása). Ezek az értékek megfelelő alapértékeket tartalmaznak, és csak akkor változtassa meg, ha valóban tudja, mit kell beállítani.

A harmadik és egyben utolsó lépésként a YaST ismerteti a jelenlegi beállításokat, és megerősítést vár. A Készítkiválasztásakor a root CA elkészül, és megjelenik az áttekintésben:

Alárendelt CA készítése és visszavonása

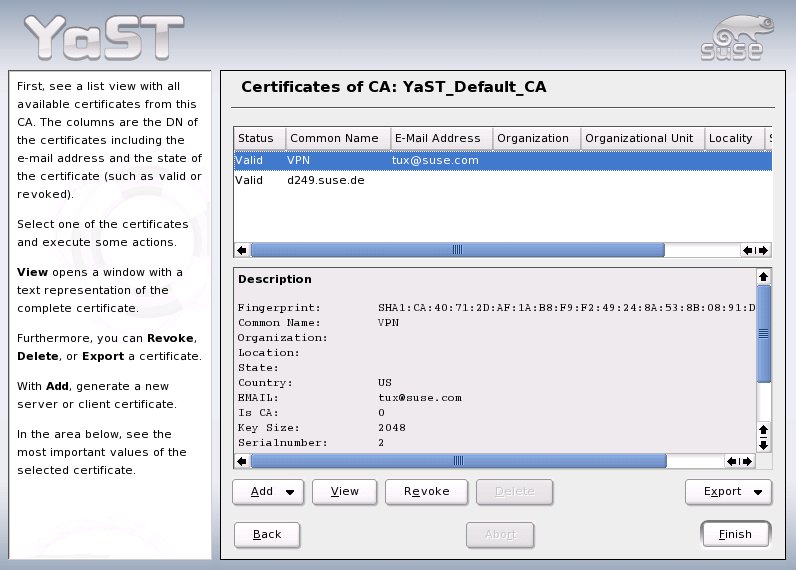

Miután kiválasztotta a tanúsítványokat, lépjen át a párbeszédablakba, amelyben a CA-tanúsítványokat és alárendelt CA-kat kezelheti. Kapcsolja ki a nem kívánt (vagy veszélyeztetett) alárendelt CA-kat a Visszavonák gombbal. A visszavonás azonban nem elég az alárendelt CA kikapcsolásához. A CRL-be szintén publikálni kell a kikapcsolt alárendelt CA-t. A CRL készítési folyamatának leírása: CRL lista készítése.

Felhasználói tanúsítványok készítése és visszavonása

Kliens- és kiszolgálótanúsítványok készítéséhez először adja meg a CA-t (Alárendelt CA készítése és visszavonása). A felhasználói tanúsítványokat lehetőség szerint mindig az alárendelt CA-n készítsük, hogy a root CA-t biztonságban tudhassuk. A Tanúsítványok... kiválasztása után megjelenik a tanúsítványok adminisztrálásához szükséges párbeszédablak: A CA tanúsítványai. A felső rész tartalmazza a már meglevő tanúsítványokat, míg a kiválasztott tanúsítványokra vonatkozó adatok alul láthatók.A Hozzáadás segítségével új kliens- és kiszolgálótanúsítványokat készíthetünk, adhatunk hozzá a CA listájához. Az adatok rögzítése igen hasonló a CA készítéséhez, és ugyanazok a szabályok érvényesek a tanúsítványokra is. Az elektronikus levélcím különösen fontos azon tanúsítványok esetén, amelyek elektronikus levelek aláírására, titkosítására készülnek. Aláírás esetén a tanúsítványnak tartalmaznia kell a küldő (a privát kulcs tulajdonosa) elektronikus levélcímét, hogy a megfelelő tanúsítvány a levelezőprogramban hozzárendelhető legyen. Titkosításhoz használt tanúsítvány hozzárendelésénél a fogadó (a nyilvános kulcs tulajdonosa) elektronikus levélcímét kell elhelyezni a tanúsítványban. Kiszolgálótanúsítványok esetén ezenfelül meg kell adni a kiszolgáló nevét az Általános név mezőben. A tanúsítványok alapértelmezett érvényessége 365 nap.

A Visszavonás szolgál a nem szükséges vagy veszélyeztetett tanúsítványok törlésére. A visszavonás azonban nem elegendő a tanúsítványok kiiktatásához. A visszavont tanúsítványokat meg kell hirdetni a CRL segítségével. A CRL készítésének leírása a CRL lista készítése részben található. A visszavont tanúsítványok a CRL-ben történő közzététel utántörölhetőkteljesen.

Alapértelmezett adatok megváltoztatása

Az előző részben ismertettük, hogyan tud alárendelt CA-t, kliens- és kiszolgálótanúsítványokat készíteni. Speciális beállítások használata szükséges az X.509 tanúsítványok kiterjesztéseinek használatához. Ezek a kiterjesztések előre definiált értékekekkel rendelkeznek minden tanúsítványtípusra, és normál körülmények között ezek módosítása nem szükséges. Néhány speciális alkalmazás azonban igényelheti ezek módosítását. Amennyiben ilyen alkalmazások részére gyakran készít tanúsítványokat, érdemes az alapértelmezett értékeket átállítani, különben minden egyes tanúsítványnál külön kell módosítani ezeket.A rendszer több alapértelmezett beállítást tartalmaz minden CA, alárendelt CA, kliens- és kiszolgálótanúsítvány készítéséhez. Az alapértékek megváltoztatásához adja meg a kívánt CA-t az alábbiak szerint:Alárendelt CA készítése és visszavonása. Miután kiválasztotta a bővítésekmenüpontot, itt megtalálja az alapértelmezett beállítások opciót, ahol kiválaszthatja, melyik értéket kívánja módosítani. Ezek után megjelenik az alapértékeket tartalmazó párbeszédablak:YaST CA modul – bővítések beállítása.

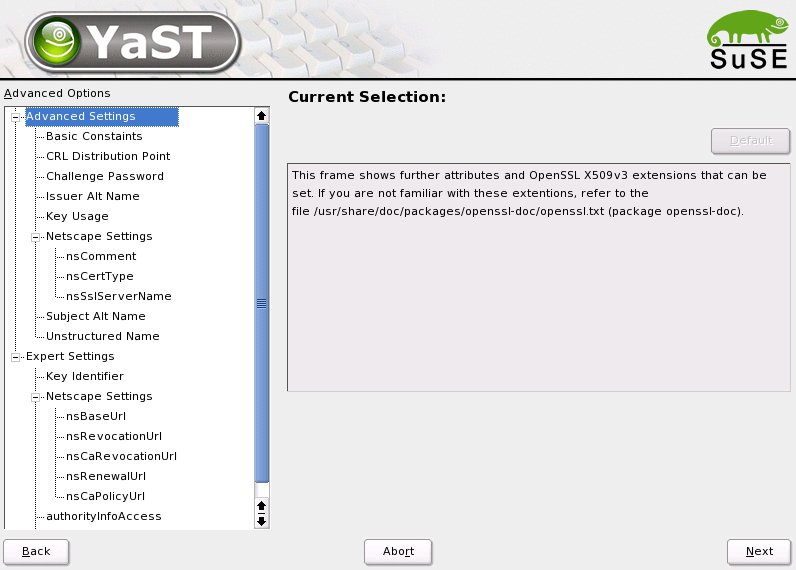

A rendszer által ismert bővítések fastruktúrája a képernyő bal oldalán tekinthető meg. Ha kiválaszt egy mezőt, a hozzá tartozó érték megjelenik a jobboldalon, ahol beállíthatja vagy törölheti az értéket, majd törölje ki a »kritikus« jelölést. A Következő gomb lenyomása után megtekinthet egy rövid összefoglalót és elmentheti a beállításokat a Mentésgombbal.

CRL lista készítése

Nem elég a veszélyeztetett vagy megbízhatatlanná vált tanúsítványokat törölni, vissza is kell vonni őket. Az alábbi leírások ismertetik a folyamatot: Alárendelt CA készítése és visszavonása (alárendelt CA) ésFelhasználói tanúsítványok készítése és visszavonása (felhasználói tanúsítványok). Ezek után a CRL-t el kell készíteni és az információkat közzé kell tenni.A rendszer minden CA-hoz precízen nyilvántart egy CRL-t. A CRL készítéséhez, frissítéséhez válassza ki a CA-t (Alárendelt CA készítése és visszavonása) és kattintson a CRL gombra. A következő párbeszédablakban a CA utolsó CRL-jéről készült összefoglalóját tekintheti meg. Amennyiben visszavont alárendelt CA-kat vagy tanúsítványokat a lista készülte óta, készítsen egy újat, így a változások hozzáfűzésre kerülnek. CRL készítéséhez vagy frissítéséhez nyomja meg a CRL készítése gombot. .Ezek után adja meg az új CRL érvényességi idejét (alapértelmezés 30 nap), majd nyomja meg az OK gombot a CRL elkészítéséhez és megjelenítéséhez. Ezek után közzé kell tenni a CRL-t.

CA objektumok exportálása LDAP protokollon keresztül

A YaST LDAP klienssel elő kell készíteni a végrehajtó számítógépet LDAP exportra. Így futási időben elérhetővé válnak LDAP kiszolgálóinformációk, és ezek használhatók a párbeszédablakok automatikus kiegészítésére. Az LDAP export lehetséges egyéb esetben is, azonban az LDAP adatokat kézzel kell beírni. Mindig több jelszót is be kell írni (bővebb információ: LDAP exportálás közben szükséges jelszavak).

| Jelszó | Jelentés |

|---|---|

| LDAP jelszó | A jelszó hitelesíti a klienst, hogy képes legyen objektumok létrehozására az LDAP címtárfában. |

| tanúsítványjelszó | A jelszó hitelesíti a felhasználót, hogy ki tudja exportálni a tanúsítványt. |

| Új tanúsítványjelszó | PKCS12 formátum használatos LDAP export közben. Ez a formátum kikényszeríti egy új jelszó hozzárendelését az exportált tanúsítványhoz. |

Tanúsítványok, CA-k,és CRL-ek exportálhatók LDAP protokollon keresztül.

- CA exportálása LDAP-n keresztül

- CA exportálásához adja meg a CA-t, az alábbiak szerint: Alárendelt CA készítése és visszavonása. Válassza ki a Kiterjesztés → LDAP exportálás menüpontot, majd a következő ablakban adja meg az LDAP adatokat. Ha a rendszere YaST-al került konfigurálásra, a mezők automatikusan kitöltésre kerülnek. Ellenkező esetben minden adatot kézzel kell megadnia. A bejegyzések a »caCertificate«attribútummal lesznek kibővítve.

- Tanúsítvány exportálása LDAP-n keresztül

- Adja meg az exportálandó tanúsítványt tartalmazó CA-t, majd nyomja meg a Tanúsítványok gombot. Válassza ki a szükséges tanúsítványt a tanúsítványlistából a párbeszédablak felső részéből, majd az Exportálás → LDAP exportálás menüpontokat. Az LDAP adatokat itt is meg kell adni, mint a CA exportálásánál. Ezek után a megfelelő felhasználói objektum kikeresésre kerül és ki lesz bővítve a »userCertificate« (PEM formátum) és »userPKCS12« (PKCS12 formátum) attribútumokkal.

- CRL lista exportálása LDAP-on keresztül

- Adja meg a CRL-t tartalmazó CA-t, amelyet exportálni kíván és válassza ki a CRL...opciót. Amennyiben szükséges, készítsen egy új CRL-t, majd exportálja a Exportálás → LDAP formátumbaopcióval. Az LDAP információkat itt is meg kell adni a CA-hoz hasonló módon. Ezek után az LDAP bejegyzések létrejönnek ugyanazon a ponton, mint a CA, de a »certificateRevocationList« attribútumot használva.

CA objektumok exportálása fájlba

Amennyiben beállított egy CA-adminisztrálási lerakatot a számítógépen, ezzel az opcióval hozhatja létre a megfelelő CA objektumokat a megfelelő helyeken, közvetlenül fájl formájában. Különböző formátumok használhatók, például PEM, DER vagy PKCS12. PEM formátum esetén kiválaszthatja, hogy el kívánja -e menteni a kulcsokat, illetve, hogy a kulcsok titkosítottak legyenek -e. PKCS12 formátum esetén lehetséges a tanúsítvány-útvonal exportálása is.A tanúsítvány CA és CRL fájl formátumba történő exportálása ugyanúgy történik, mint az LDAP export (CA objektumok exportálása LDAP protokollon keresztül), kivéve, hogy aFájlba exportálás parancsot kell választani azLDAP exportálás helyett. Ezek után megjelenik a párbeszédablak, ahol kiválaszthatja a kimeneti formátumot, és beírhatja a jelszót és a fájl nevét. A tanúsítványok ezután a megfelelő helyre kerülnek elmentésre az OKlenyomására.

Tanúsítványok exportálása hajlékonylemezre

A YaST lehetővé teszi tanúsítványok exportálását hajlékonylemezre. CA-k és CRL listák azonban nem exportálhatók hajlékonylemezekre. Ez a megoldás gyakori megoldás kiszolgálótanúsítványok átmásolására egy elszigetelt CA számítógép és egy kiszolgáló között. Ez a YaST funkció párja annak a speciális YaST modulnak, amely kizárólag az ilyen módon exportált tanúsítványok importáláshoz készült (lásd a következő szakaszban).Hajlékonylemezre exportáláshoz először adja meg a CA-t, amely tartalmazza az exportálandó tanúsítványokat, majd válassza a Tanúsítványokmenüpontot. Válassza ki a szükséges tanúsítványt a listából és exportálja: Exportálás → Exportálás hajlékonylemezre. A következő párbeszédablak egy hajlékonylemez behelyezését kéri, valamint egy új PKCS12 jelszó megadását. Ezek után nyomja meg a Következőgombot és a tanúsítvány kiíródik a lemezre.

Általános kiszolgálótanúsítványok importálása

Ha rendelkezik egy exportált kiszolgálótanúsítvánnyal egy hajlékonylemezen, amely a YaST segítségével készült egy elszigetelt CA gépen, importálhatja azt egy másik kiszolgálón, mint Általános kiszolgálótanúsítványt. Ezt a telepítés során vagy később is megteheti a YaST Általános kiszolgálótanúsítványok importálása parancsával a YaST vezérlőközpont Felhasználók és biztonság menüpontja alatt. Az általános kiszolgálótanúsítvány az /etc/ssl/servercertskönyvtárban tárolódik és bármely CA által támogatott szolgáltatáshoz használható. Ha a tanúsítvány lejár, hasonló módon könnyedén lecserélhető. Egyetlen további művelet szükséges: a tanúsítványt használó szolgáltatásokat újra kell indítani.Miután a modul elindult, ellenőrizze a jelenlegi tanúsítvány leírását. Importáláshoz válassza azImportálás → Hajlékonylemezrőlés helyezze be a megfelelő hajlékonylemezt, majd adja meg a tanúsítvány jelszavát és nyomja meg a Következőgombot. A tanúsítvány importálásra kerül és megjelenik a Leírás mezőben.

VPN SUSE LINUX-al

A VPN (virtuális magánhálózat) technológia segítségével biztonságos kapcsolat építhető ki az Interneten keresztül. A kapcsolat nem internetes, de azon keresztül épül fel. A hitelesítési és egyéb védett adatcsomagok titkosított csatornában, új csomagok formájában kerülnek továbbításra. Ezzel a megoldással távoli számítógépek között építhető fel biztonságos, alacsony költségű kapcsolat. Az ilyen típusú kapcsolatra létrehozott szabvány az IPsec (Internet protocol security - Biztonságos Internet protokoll), amelyet Linuxon többek között a FreeS/WAN programmal valósítottak meg.A VPN kapcsolat felépítéséhez minden résztvevő digitális tanúsítványa szükséges, amellyel ellenőrizhető a kapcsolat valódisága. Ilyen tanúsítványok a YaST program használatával készíthetők, majd használhatók VPN-hez. A X.509 tanúsítványok kezelése YaST-al oldal rövid magyarázatot ad a tanúsítványok készítéséről, felügyeletéről és működéséről. A következő rész ismerteti a VPN kiszolgáló és kliensek Linux illetve Windows alatti használatát és konfigurálását a YaST segítségével.

Road Warrior (utcai harcos) kiszolgálók beállítása

Road Warrior (utcai harcos) kiszolgálónak szokás nevezni a VPN kiszolgálónak azt a konfigurációját, amely bármilyen klienst fogad, aki rendelkezik érvényes és CA által aláírt tanúsítvánnyal. Egy Road Warrior kiszolgáló felállítása három lépésből áll, amelyeket az alábbiakban ismertetünk.- Készítsen egy kiszolgálótanúsítványt a CA kezelő számítógépen;

- importálja a tanúsítványt a kiszolgálóra;

- állítsa be a kapcsolatot a kiszolgálón.

Kiszolgálótanúsítvány készítése

Készítse el a kiszolgálótanúsítványt a YaST CA felügyeleti moduljával (bővebben Felhasználói tanúsítványok készítése és visszavonása). Ezt követően mentse el a tanúsítványt a kulcsokkal és a résztvevő CA-kkal egy PKCSI12 formátumú fájlba (bővebben CA objektumok exportálása fájlba).

A kiszolgálótanúsítvány importálása

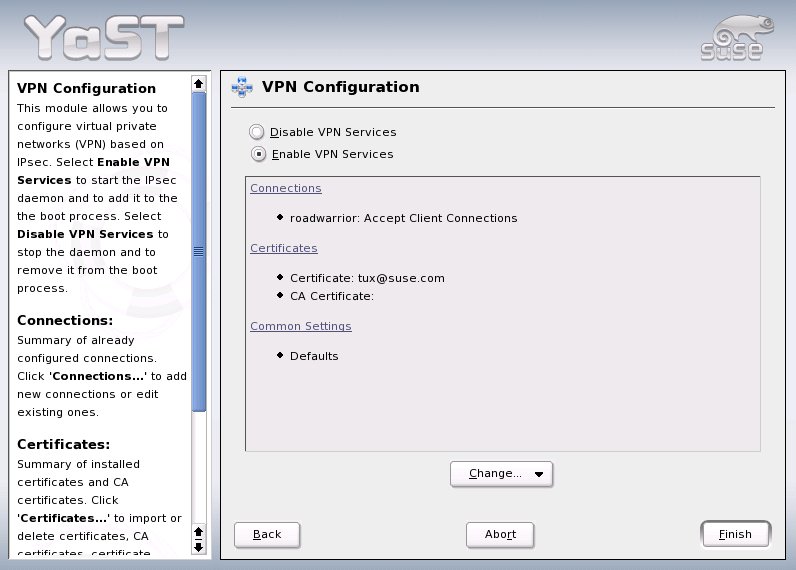

Indítsa el a VPN YaST modult a kiszolgálón a YaST vezérlőközpontból, a Felhasználók és Biztonság menüpontból. Az összefoglalónál, amint az a képen látható, válassza a Tanúsítványok → Import funkciót, majd jelölje ki a mentett PKCS12 fájlt. Az importáláshoz adja meg a PKCS12 jelszót. Ezek után a tanúsítvány megjelenik a tanúsítványok listájában. Válassza a Következő gombot az összefoglalóhoz való visszatéréshez.

VPN kapcsolat beállítása

Egy másik kapcsolat beállítása is szükséges, hogy a tanúsítvány biztosan az IPsechez használható legyen. Az összefoglalásban nyomja meg a Kapcsolatok, majd Hozzáadás gombokat a kapcsolatok összefoglalásánál. Miután kiválasztotta a Road Warrior kiszolgálót, elkészül egy olyan beállítás, amely bármilyen kapcsolatot elfogad, ha a kliens rendelkezik a CA által aláírt, érvényes tanúsítvánnyal.

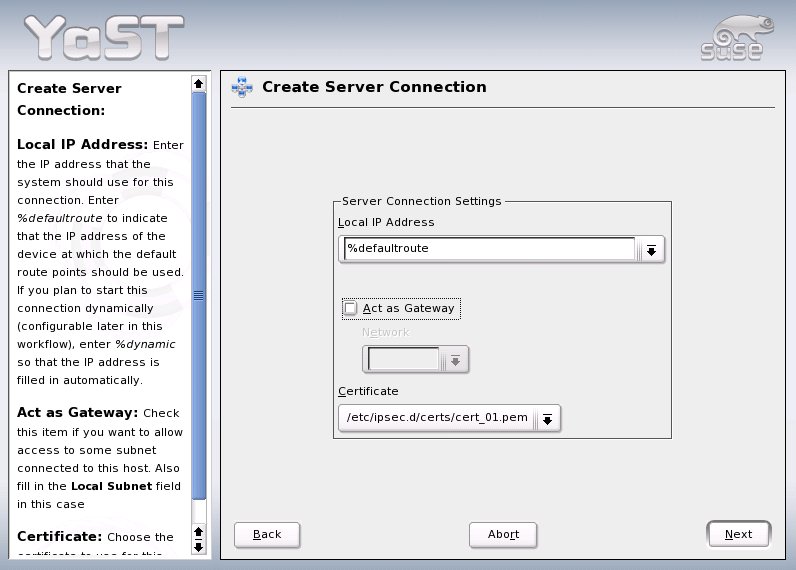

Adja meg a kapcsolatok beállításait a párbeszédablakban. Írja be a saját IP-címét a Helyi IP-cím mezőbe. Betárcsázós Internet-hozzáférés esetén ez a cím általában nem ismert a csatlakozás előtt, mivel a szolgáltató a csatlakozás során rendel IP-címet a kliensekhez. Ha azonban elérhető az Internet a számítógépről, akkor szinte bizonyosan rendelkezik a gép egy alapértelmezett átjáróval. A %defaultroute beállítással a kiszolgáló mindig az alapértelmezett átjáró csatolóját fogja használni.

Amennyiben olyan kapcsolatot akar felállítani, amely automatikusan fel- és lekapcsolódik attól függően, hogy az alapértelmezett átjáró nélküli hálózati csatoló aktív vagy sem, válassza a %dynamic beállítást. Ebben az esetben a csatoló akutális IP-címe kerül használatra.

Ha azt akarja, hogy a kiszolgáló átjáróként üzemeljen és engedélyezze a hálózathoz való hozzáférést, akkor kapcsolja be az Átjáró funkcionalitásmenüpontot. Ezek után adja meg a hálózat címét, például 10.10.0.0/24. A szükséges tanúsítvány itt is kiválasztható. Az első tanúsítvány lesz az alapértelmezett.

A Következő gombra kattintás után megjelenő párbeszédablakban válassza ki a kapcsolatkezelés módját a számítógép indulásakor. A kapcsolat lehet »előkészített«, vagy »leállított«. Előkészített kapcsolat esetén a kiszolgáló várja a kliensek kapcsolatigénylését.

Ez csak akkor lehetséges, ha a helyi IP-cím már ismert. Ez azt is jelenti, hogy ha a %defaultroute változó be van állítva, akkor az alapértelmezett átjáró már ismert, és a számítógép már rákapcsolódott az Internetre. Amennyiben indulásakor a számítógép nincs az Icsatlakoztatva, megadhatja, hogy a kapcsolat törlődjön-e és újra felépüljön egy hálózati csatoló aktiválásakor, például egy DSL eszköz esetén. Amennyiben a kiválasztott csatoló nem az alapértelmezett átjáró csatolója, ne használja a %defaultroute beállítást mint helyi IP-címet. Az OK gomb megnyomása után az új kapcsolat megjelenik az összefoglaló listában. Az OK, majd Kilépés gombok lenyomása után a változások életbe lépnek.

VPN kliens beállítása Linuxon FreeS/WAN kiszolgálóhoz

Linuxon három fő lépés szükséges a VPN kliens beállításához:- Készítsen egy klienstanúsítványt a CA felügyeleti számítógépen;

- exportálja ki a FreeS/WAN konfigurációs fájlt;

- importálja a fájlokat a kliens számítógépre.

Klienstanúsítvány készítése

A klienstanúsítványt a YaST CA Management modulja segítségével készítheti el (bővebben Felhasználói tanúsítványok készítése és visszavonása). Az elkészült tanúsítványt ezek után mentse a kulcsokkal és a résztvevő CA-kkal egy PKCSI12 formátumú fájlba (bővebben CA objektumok exportálása fájlba).

A FreeS/WAN konfigurációs állomány exportálása

Indítsa el a kiszolgálón a VPN YaST modult a YaST vezérlőpultból, a Felhasználók és biztonság részből. Az összefoglalásban ([[Dokumentáció/SL9.3/|]]) válassza a Kapcsolatok pontot, majd jelölje ki a kívánt kapcsolatot a megjelenő listából. Ezek után válassza ki a Szakértői... → Exportálás → FreeS/WAN pontokat, majd adja meg a helyet, ahová menteni kívánja a freeswan_ipsec.conf állományt, amelyet ezek után át kell másolni a Linux kliensre. A fájl alapértelmezett beállításokat tartalmaz a FreeS/WAN kliens részére, ennek részleteit lehet, hogy módosítani kell majd. Az állomány a FreeS/WAN 2-es verziójához készült, a korábbi változatokhoz további paraméterek megadása szükséges.

Állományok importálása a kliensen

Következő lépésként a tanúsítványokat és a konfigurációs fájlokat át kell töltenie a kliensre egy biztonságos csatornán keresztül. Az IPsec konfigurációs fájlt a /etc/ipsec.conf állományba kell menteni.

A tanúsítványok importálásához indítsa el a kliensen a YaST modul VPN opcióját, a YaST vezérlőközpontban, a Felhasználók és biztonság részből. Az összefoglalóban ([[Dokumentáció/SL9.3/|]]) válassza a Tanúsítványok → Importálás pontokat, majd válassza ki az elmentett klienstanúsítványt. Importáláshoz adja meg a tanúsítvány jelszavát. A tanúsítvány ezek után megjelenik a tanúsítványlistában, és a Következő gomb kiválasztásával visszatérhet az összefoglalóba.

Manuális klienskonfiguráció

Ha a kliens nem rendelkezik a YaST VPN modullal, a tanúsítványt manuálisan is importálhatja:

- Másolja be a klienstanúsítványt a /etc/ipsec.d/certs fájlba.

- Másolja be a CA tanúsítványt a /etc/ipsec.d/cacerts fájlba.

- Másolja be a kulcsot az /etc/ipsec.d/private fájlba. Csak a root felhasználó érheti el ezeket az állományokat. Módosítsa ennek megfelelően a jogosultságokat.

- Adja meg a kulcs jelszavát a /etc/ipsec.secrets fájlban. Ez az állomány szintén csak root felhasználóként érhető el.

Az openssl parancssori program használható a tanúsítványok PKCS12 fájlból történő importálására:

openssl pkcs12 -clcerts -nokeys -in DATEI.p12 -out \ /etc/ipsec.d/certs/cert_01.pem

Hasonlóképp járhat el a CA tanúsítványokkal:

openssl pkcs12 -cacerts -nokeys -in DATEI.p12 -out \ /etc/ipsec.d/cacerts/cacert_01.pem

és a kulcsokkal:

openssl pkcs12 -nocerts -nodes -in USER.p12 -out \ /etc/ipsec.d/private/key_01.pem chmod 600 /etc/ipsec.d/private/key_01.pem

A -nodes paraméter azt adja meg, hogy a kulcs jelszó nélkül tárolódjon. Ez nem probléma, mivel a fájlt csak a root felhasználó érheti el. Még egy bejegyzés szükséges a /etc/ipsec.secrets fájlba, hogy a FreeS/WAN felismerje a kulcsokat. Használja a következő parancsokat:

echo ': RSA /etc/ipsec.d/private/key_01.pem ""' \ >> /etc/ipsec.secrets chmod 600 /etc/ipsec.secrets

Ezek után a konfigurációs állomány bemásolható az /etc/ipsec.conf helyre. Bizonyos körülmények között a leftcertben át kell alakítani a fájlnevet. Általában azonban a /etc/ipsec.d/certs/cert_01.pem már előre be van írva. A jogot követő értéknek meg kell egyeznie a kiszolgáló DNS nevével vagy IP-címével.

Az rcipsec start elindítja az IPsec szolgáltatást és felépíti a kapcsolatot, ha az auto=start már be van kapcsolva. Az ipsec auto --status vagy setkey-D parancsok és a /var/log/messages fájl vizsgálatával megállapítható, hogy minden megfelelően működik -e. Az rcipsec stop parancs leállítja az IPsec szolgáltatást és megszakít minden kapcsolatot.

IPsec kliensek Windows XP és Windows 2000 környezetben

A SUSE LINUX rendszerhez Windows XP és Windows 2000 kliensekről is csatlakozhat IPsec protokollon keresztül. Ehhez kövesse az alábbiakban leírt lépéseket.- Készítse el a klienstanúsítványt a CA felügyeleti számítógépen.

- Exportálja a Windows konfigurációs állományt.

- Készítse elő a Windowst.

- Konfigurálja a Windows bővítőmodult.

- Importálja a klienstanúsítványt.

- Jegyezze fel a tanúsítvány fontos adatait.

- Állítsa be az IPsec kapcsolatot.

- Készítsen parancsikont a munkaasztalon.

Klienstanúsítvány készítése

Készítse el a klienstanúsítványt a YaST CA felügyeleti moduljával (bővebben Felhasználói tanúsítványok készítése és visszavonása). Ezt követően mentse el a tanúsítványt a kulcsokkal és a résztvevő CA-kkal egy PKCSI12 formátumú fájlba (bővebben CA objektumok exportálása fájlba).

A Windows konfigurációs állomány exportálása

Indítsa el a kiszolgálón a YaST modul VPN opcióját, a YaST vezérlőközpontban, a Felhasználók és biztonság részből. Az összefoglalásban ([[Dokumentáció/SL9.3/|]]) válassza a Kapcsolatok lehetőséget, majd jelölje ki a kívánt kiszolgálót a kapcsolatok összefoglalásában. Ezek után válassza ki a Szakértői... → Exportálás → Windows pontokat, majd adja meg a könyvtárat, ahová el kívánja menteni a windows_ipsec.conf állományt, amelyet majd át kell tölteni a Windows kliensre. A fájl Windows kliensek számára ajánlott konfiguráció, amelyet igény szerint testre kell szabni.

A Windows előkészítése

IPsec kapcsolat kézi beállítással is felépíthető. Ehhez az alábbi állományok szükségesek: ipseccmd.exe (Windows XP) vagy ipsecpol.exe (Windows 2000). Ezek az állományok a Windows telepítőkészletén találhatók. Windows XP használata esetén indítsa el a support\tools\setup.exe állományt a telepítő CD-ről (teljes telepítés). Ezek a programok parancssoros alkalmazások, ezért használatuk meglehetősen nehézkes. A kapcsolatok beállíthatók az MMC (Microsoft Management Console) használatával is, ami azonban szintén nem kézenfekvő. Ezért ajánlott az ipsec.exe eszköz használata, amely elvégzi az alapvető IPsec kapcsolat konfigurációját Windows XP vagy Windows 2000 alatt.

Ez a segédprogram letölthető a http://vpn.ebootis.de/package.zip címről. Tömörítse ki az állományt, például a C:\Programs\IPsec\ helyre. Itt szeretnénk köszönetet mondani a program készítőjének: <marcus@ebootis.de>.

Windows 2000 használata esetén először telepítse a Service Pack 2 javítócsomagot, amellyel a Windows 2000 képes lesz a 3DES titkosító eljárás kezelésére. Ellenkező esetben Windows 2000 alól a kapcsolódás nem lehetséges. A Windows 2000 Service Pack 2 letölthető:

http://www.microsoft.com/windows2000/downloads/servicepacks/sp2/sp2lang.asp.

Windows 2000 használata esetén szükséges a ipsecpol.exe segédprogram is, amelyet az alábbi helyen talál:

http://agent.microsoft.com/windows2000/techinfo/reskit/tools/existing/ipsecpol-o.asp.

A szükséges bővítőmodulok konfigurálása

Nyissa meg az MMC alkalmazást a Windows kliensen. A Start menüben válassza a Futtatás → MMC menüpontokat. Az MMC-ben jelölje ki a Fájl → Bővítőmodul hozzáadása/eltávolítása lehetőséget. Párbeszédablak jelenik meg, amelyben az aktív bővítőmodulokat láthatja. Válassza a Hozzáadás opciót. Választóablak jelenik meg, amely megmutatja az összes rendelkezésre álló bővítőmodulok listáját. Tanúsítványok → Hozzáadás parancsok kiválasztásával eljuthat a konfigurációs varázslóhoz. Itt a Számítógép lehetőséget kell kiválasztani, majd a Következő gombot megnyomni. Válasszuk ki a Helyi számítógép → Befejezés, majd az IP Biztonsági házirend kezelése → Hozzáadás opciót. A konfigurációs varázslóban az alábbiakat válassza:Helyi számítógép → Befejezés. Nyomja meg a Bezárás, majd az OK gombot.

Klienstanúsítvány importálása

A korábban hozzáadott két bővítőmodul most már látható az MMC-ben. Nyissa meg a Tanúsítványok könyvtárat. Kattintson a jobb egérgombbal a Saját tanúsítványok gombra, majd a legördülő menüből válassza a Minden feladat → Importálás pontokat. Az ekkor megnyíló tanúsítványvarázslóban lépjen tovább: Tovább → Keresés. A Fájltípus alatt adja meg a fájl elérését: Private Information Exchange (*.pfx,*.p12). Válassza ki az exportált PKCS12 fájlt és kattintson a Tovább gombra. Adja meg a YaST CA felügyelet moduljában használt jelszót, amelyet exportálásnál adott meg. Válassza a Tovább gombot, majd a Mentse a tanúsítványokat a következő helyre → auto, továbbá a Következő → Vége pontot. A párbeszédablak jelzi, hogy az importálás sikeres volt -e. Válassza az OK gombot.

A tanúsítvány fontos adatainak feljegyzése

Az előkészített IPsec példakonfiguráció általában már tartalmazza a kiállító CA megfelelő DN attribútumát (Kiállító). Az MMC programban válassza ki a Fájl → Mentés opciót. Mentse el a konfigurációt a javasolt névvel a javasolt helyre. A tanúsítvány adatainak ellenőrzéséhez nyissa meg újra a Saját tanúsítványok könyvtárat az MMC-ben, majd nyissa meg a Tanúsítványok menüt. Jobb gombbal jelölje ki a tanúsítványt, és válassza ki a Megnyitás lehetőséget a legördülő listából, majd a Részletek oldalt.

Amikor kiválasztja a Kiállító opciót, az alábbiakhoz hasonló bejegyzéseket kell látnia, amelyek közül ezeket kell feljegyeznie:

E=bsupport@suse.de CN=mainca OU=bu O=SuSE L=Nuremberg S=Franconia C=DE

Zárja be a tanúsítványnézetet az OK gombbal,az MMC-t pedig a Fájl → Kilépés → Mentés → Igengombokkal.

IPsec kapcsolat beállítása

Telepítse az ipsec.exe segédprogramot a package.zip kitömörítésével a C:\Programs\IPsec\ könyvtárba. A következő lépésként cserélje le az alapértelmezett ipsec.conf állományt a VPN kiszolgálóról exportált windows_ipsec.conf fájllal. Ezek után váltson át a C:\Programs\IPsec könyvtárba, és nyissa meg a fájlt egy akármilyen szövegszerkesztőprogrammal, a beállítások ellenőrzése végett. Az alábbiak az alapértelmezett beállítások:

conn <Kapcsolat neve> left=%any right=<A SuSE Linux kiszolgáló IP-címe> rightca=<a korábban feljegyzett értékek fordított sorrendben, vesszővel elválasztva, > network=auto auto=start pfs=yes

Az első sort balra kell igazítani, míg az összes többi behúzott sor. Az alábbiakban talál egy példát egy ipsec.conf állományra:

conn me_to_servername left=%any right=10.10.254.181 rightca="C=DE,S=Franconia,L=Nuremberg,O=SuSE,OU=bu, CN=mainca,E=bsupport@suse.de" network=auto auto=start pfs=yes

Parancsikon készítése

Végül készítsen parancsikont munkaasztalára a C:\Programs\IPsec\IPSEC.exe fájlhoz. Csatlakoztassa a számítógépet az Internetre, majd válassza ki a parancsikont. Egy ablak jelenik meg az aktuális kapcsolatra konfigurált IPsec szűrőkkel. A csatorna tesztelésének legjobb módja a ping <kliens IP-címe a titkosított hálózaton> parancs használata. A » Negotiating IP Security« üzenet egyszer vagy kétszer meg fog jelenni, ami után a normál ping válaszcsomagokat fogjuk látni. A csatorna ezek után aktív. Windows 2000 esetén kétszer kell a ping parancsot elindítani, tehát indítsuk el a ping segédprogramot még egyszer.

A kapcsolat lezárása

Az IPsec szűrő és csatorna lezárásához először el kell indítani az IPSEC.exe -off parancsot, majd az IPSEC.exe -delete parancssort. Egy parancsikon készítése a legegyszerűbb megoldás erre a műveletre is.

Álcázás és tűzfalak

Hálózati környezetben üzemeltetett Linux-rendszereken használhatók azok a kernelfunkciók, amelyek lehetővé teszik a hálózati csomagok előfeldolgozását a belső és külső hálózati terület határozott szétválasztása érdekében. A Linux hálózati szűrő keretrendszer biztosítja egy hatékony tűzfal létrehozásának lehetőségét, amely a különböző hálózatokat szétválasztja. Az iptables – ez egy általános táblázatos struktúra a szabályhalmazok meghatározásához – segítségével precízen szabályozható, hogy a hálózati csatolóhoz milyen csomagok jussanak el. A SuSEfirewall2 és a megfelelő YaST-modul segítségével egyszerűen beállítható egy ilyen csomagszűrő.Csomagszűrés iptables segítségével

A netfilter és iptables komponens felelős a hálózati csomagok szűréséért és kezeléséért, valamint a hálózati címfordításért (network address translation, NAT). A szűrési feltételek és a hozzájuk tartozó tevékenységek láncokként tárolódnak és az érkező hálózati csomagok sorban, a lánc összes feltételének meg kell, hogy feleljenek. A feltételláncokat táblázatok tartalmazzák. A táblák és a szabályhalmazok az iptables parancs segítségével módosíthatók.

A Linux-kernel három táblázatot tart fenn, a csomagszűrő funkcióinak megfelelő kategóriáihoz:

- filter (szűrés)

- Ez a táblázat tárolja a szűrőszabályok nagy részét, mivel szigorúbb értelemben ez valósítja meg a csomagszűrési mechanizmust, amely meghatározza, hogy a csomagok átengedésre (ACCEPT) vagy eldobásra (DROP) kerüljenek.

- nat (címfordítás)

- Ez a táblázat a csomagok forrás -és célcímének módosításait határozza meg. E funkciók segítségével álcázás is megvalósítható, amely a NAT egy speciális esete egy magánhálózat és az internet összekapcsolásakor.

- mangle (szétdarabolás)

- Az ebben a táblázatban tárolt szabályok lehetővé teszik az IP-csomagok fejléceiben tárolt értékek módosítását (mint például a szolgáltatás típusa).

A fent említett táblázatok előre meghatározott láncokat is tartalmaznak a csomagok ellenőrzéséhez:

- PREROUTING

- Ez a lánc a bejövő csomagokra vonatkozik.

- INPUT

- Ez a lánc a rendszer belső folyamataihoz címzett csomagokra vonatkozik.

- FORWARD

- Ez a lánc a rendszeren keresztül csak továbbított csomagokra vonatkozik.

- OUTPUT

- Ez a lánc a rendszertől származó csomagokra vonatkozik.

- POSTROUTING

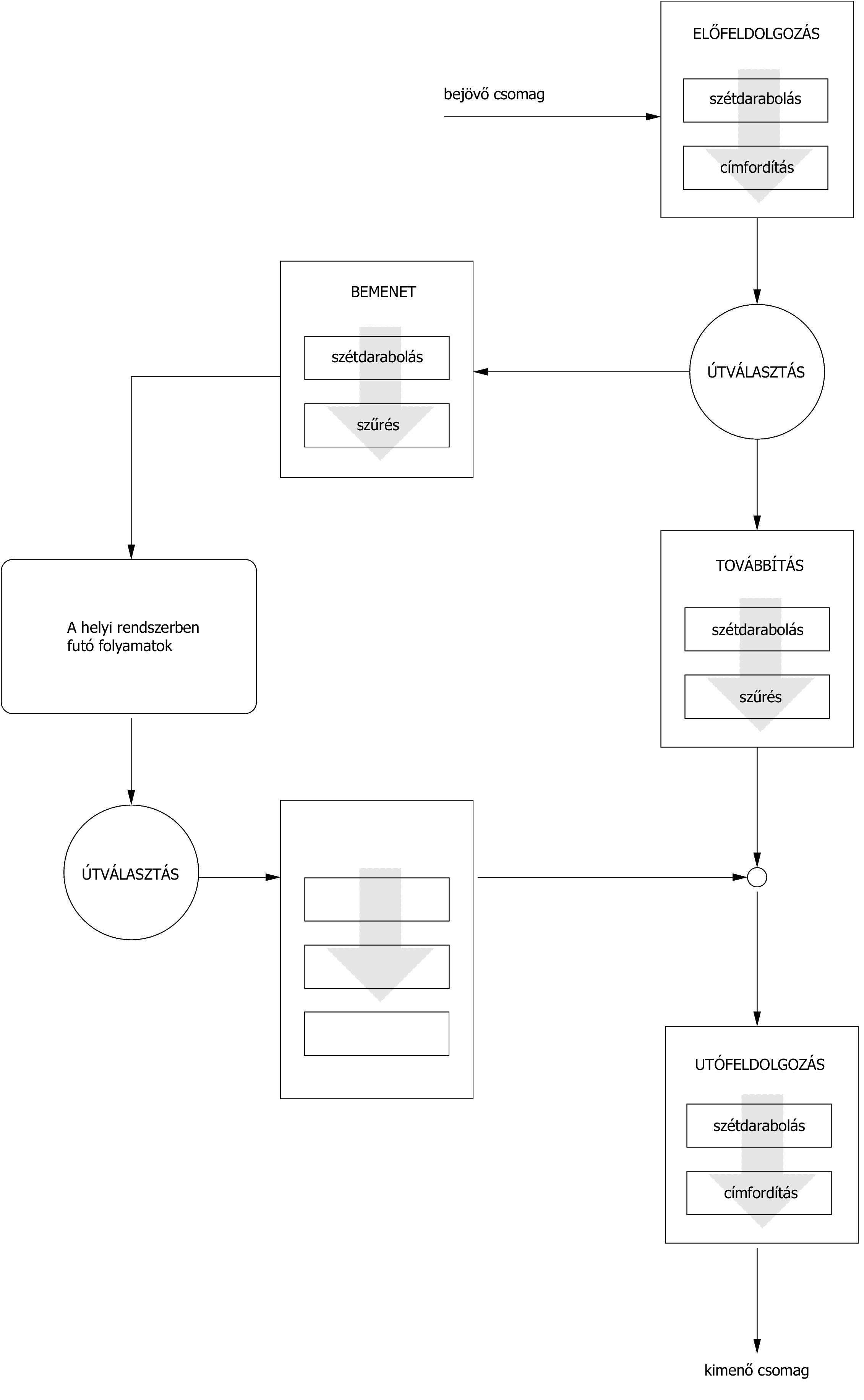

- Ez a lánc a kimenő csomagokra vonatkozik.A iptables: A csomag lehetséges útjai bemutatja az utakat, amelyeken keresztül a hálózati csomag mozog egy adott rendszeren. Az egyszerűség kedvéért az ábra a táblázatokat a láncok részeként jeleníti meg, de valójában a láncok kerülnek a táblázatokon belül tárolásra.

A legegyszerűbb esetben a rendszerhez címzett bejövő csomag az eth0 csatolón keresztül érkezik. A csomag először a mangle táblázat PREROUTING láncához, majd a nat táblázat PREROUTING láncához kerül. A csomag irányítására vonatkozó következő lépésben kiderül, hogy a csomag valódi célja a rendszer egy saját folyamata. A mangle és filter táblázat INPUT láncainak átadás után a csomag végül eléri a célját, feltéve, hogy a filter táblázat szabályainak is megfelel.

Álcázás – alapok

Az álcázás a NAT (hálózati címfordítás) Linux-specifikus formája. Egy kis LAN (amelyben a gépek privát tartományból származó IP-címeket használnak – lásd: Hálózati maszkok és útválasztás) internethez csatlakoztatásához használható (ahol viszont a hivatalos IP-címek használatosak). Ahhoz, hogy a helyi hálózat gépei csatlakozni tudjanak az internetre, a privát címeket hivatalosra kell átfordítani. Ezt az útválasztó végzi, amely a LAN és az internet közötti átjáróként működik. Az alapelv egyszerű: az útválasztó egynél több hálózati csatolóval rendelkezik, jellemzően egy (vagy több) hálózati kártyával és egy másik, internet-csatlakozást biztosító felülettel (DSL, kábelmodem, Ethernet, ISDN stb.) Az utóbbi köti össze az útválasztót a külső világgal, a másik (vagy esetleg a többi) csatoló pedig a helyi hálózat gépeivel. A helyi hálózat gépei az útválasztó hálózati kártyájához (például eth0) csatlakoznak, és a nem helyi hálózaton belüli, hanem azon kívülre címzett csomagjaikat az alapértelmezett átjáróhoz (az útválasztóhoz) küldik.Ha a LAN egyik gépe csomagot küld egy internetes címre, akkor az az alapértelmezett útválasztóhoz kerül. Az útválasztót azonban be kell állítani ahhoz, hogy továbbítani tudja az ilyen csomagokat. Biztonsági okokból az alapértelmezett telepítésben a SUSE LINUX nem engedélyezi ezt. Az engedélyezéshez állítsa az /etc/sysconfig/sysctl fájlban lévő IP_FORWARD változót IP_FORWARD=yes értékre.

A külső kapcsolat másik oldala (gépe vagy útválasztója) látja ugyan az útválasztót, de semmit nem tud meg a belső hálózat azon gépéről, amelyről a csomagok erednek. Ezért hívják ezt a technikát álcázásnak. A címfordítás miatt minden válaszcsomag az útválasztóhoz érkezik (egyedül az útválasztó rendelkezik hivatalos IP-címmel). Az útválasztónak azonosítania kell a bejövő csomagokat és le kell fordítania a célcímeket, hogy a csomagok a helyi hálózat megfelelő gépéhez kerüljenek.

Mivel a bejövő forgalom irányítása az álcázási (címfordítási) táblázattól függ, kívülről nem lehet kapcsolatot kezdeményezni egy belső gép felé. Az ilyen kapcsolathoz ugyanis nincs bejegyzés a táblázatban (nincs hová továbbítani). A már létesített kapcsolatokhoz pedig egy állapotbejegyzés tartozik a táblázatban, amely bejegyzést másik kapcsolat nem használhatja.

Ez viszont problémákat jelenthet számos alkalmazásprotokoll – például az ICQ, a cucme, az IRC (DCC, CTCP) és az FTP (PORT módban) – alkalmazása esetén. A Netscape, a szabványos FTP program és számos más program az úgynevezett passzív (PASV) módot használják. A passzív mód használata sokkal kevesebb gondot jelent csomagszűrés és álcázás esetén.

Tűzfalak – alapok

A tűzfal valószínűleg a legszélesebb körben használt kifejezés azon mechanizmus leírására, amely egyszerre biztosítja és kezeli a hálózatok közötti kapcsolatot és szabályozza a közöttük haladó adatfolyamot. Precízen fogalmazva az itt leírt mechanizmus neve nem tűzfal, hanem csomagszűrés. A csomagszűrő meghatározott feltételeknek megfelelően szabályozza az adatfolyamot: engedélyez vagy tilt protokollok, portok és IP-címek alapján. Használatával blokkolhatók az olyan csomagok, amelyeknek – címük alapján – nem szabad elérniük a hálózatot. Mivel a legtöbb csomagszűrő alapértelmezésben mindent blokkol, például a webszerver nyilvános elérésének biztosításához kifejezetten meg kell nyitni a megfelelő portot (engedélyezni kell a webszerver forgalmát). A csomagszűrő azonban a cím- és portszűrési feltételeknek megfelelő (például a webszervernek küldött) csomagok tartalmát nem nézi meg. A csomagszűrő tehát akkor is átengedi a webszerverhez érkező csomagokat, ha azok célja egyébként az, hogy feltörjék vagy megrongálják a webszerveren futó CGI programot.Egy lényegesen hatékonyabb, de sokkal bonyolultabb mechanizmus többfajta rendszer kombinációja, például az alkalmazásátjáróval vagy proxyval együttműködő csomagszűrés. Ebben az esetben a csomagszűrő visszautasítja a letiltott portokhoz címzett csomagokat. Csak az alkalmazásátjárónak küldött csomagok kerülnek elfogadásra. Ez az átjáró vagy proxy úgy tesz, mintha ő lenne a szerver valódi kliense. Ebben az esetben az ilyen proxy egy álcázó gépnek tekinthető az alkalmazás által használt protokollszinten. Egy példa ilyen proxyra a Squid, amely egy HTTP proxyszerver. A Squid használatához a böngészőt be kell állítani a proxyn keresztüli kommunikációra. A kért HTTP-oldalak a proxy gyorsítótárából kerülnek kiszolgálásra, a gyorsítótárból hiányzó oldalakat pedig a proxy kéri le az internetről. Másik példa: a SUSE proxycsomagja (proxy-suite) tartalmaz FTP-proxyt is.

Az alábbiakban a SUSE LINUX-ban található csomagszűrőre koncentrálunk. A csomagszűréssel és tűzfalkezeléssel kapcsolatos további információért olvassa el a howto csomagban lévő Tűzfal HOWTO-t. Ha ez a csomag telepítve van, akkor a HOWTO-t a less /usr/share/doc/howto/en/txt/Firewall-HOWTO.gz paranccsal olvashatja el.

SuSEfirewall2

A SuSEfirewall2 egy parancsfájl, amely beolvassa az /etc/sysconfig/SuSEfirewall2 fájlban beállított változókat az iptables szabályok előállításához. Három biztonsági zónát ad meg, de a következő példában csak az elsőt és másodikat vesszük figyelembe:- Külső zóna

- Mivel nem szabályozható, hogy mi történik a külső hálózaton, a gépet védeni kell tőle. A legtöbb esetben a külső hálózat az internet, de a gyakorlatban lehet egy másik nem biztonságos hálózat is, mint például a WLAN.

- Belső zóna

- Ez a saját hálózatra utal, ami legtöbb esetben a helyi hálózat (LAN). Ha a hálózaton lévő gépek privát tartományba eső IP-címeket használnak (Hálózati maszkok és útválasztás), akkor engedélyezze a hálózati címfordítást (NAT), hogy a belső hálózaton lévő gépek el tudják érni a külső hálózatot.

- Demilitarizált zóna (DMZ)

- Az ebben a zónában lévő gépek a külső és belső hálózatról is elérhetők, de a belső hálózathoz nem tudnak hozzáférni. Ez a beállítás egy további védelmi vonalat húz a belső hálózat elé, mivel a DMZ-ben működő rendszerek el vannak szigetelve a belső hálózattól.A szűrési szabályok által kifejezetten nem engedélyezett hálózati forgalmat az iptables blokkolja. A bejövő forgalommal rendelkező csatolókat tehát a három zóna egyikébe kell helyezni. Minden zónához meg kell adni az engedélyezett szolgáltatásokat és protokollokat. A szabályhalmaz csak a távoli gépektől eredő csomagokra érvényes. A helyileg létrehozott csomagokat a tűzfal nem fogja el.

A beállítás a YaST segítségével is végrehajtható (Beállítás a YaST segítségével). Természetesen kézzel is elvégezhető az /etc/sysconfig/SuSEfirewall2 fájl módosításával. A fájlban számos megjegyzés található, az /usr/share/doc/packages/SuSEfirewall2/EXAMPLES könyvtárban pedig példák tekinthetők meg.

Beállítás a YaST segítségével

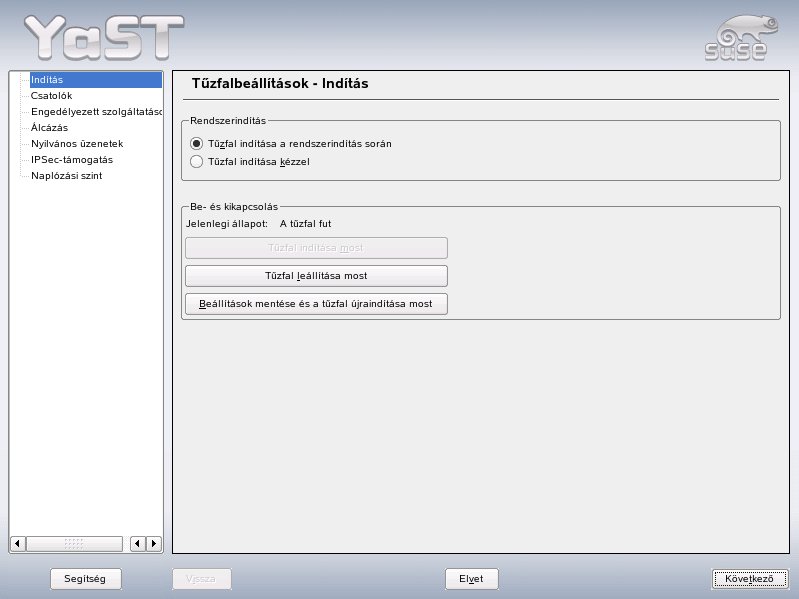

A grafikus konfiguráció YaST párbeszédablaka a YaST vezérlőközpontból érhető el. Válassza ki a Biztonság és felhasználók → Tűzfal menüpontot. A beállítások hét részre vannak osztva, amelyek közvetlenül a képernyő baloldali fastruktúrájában érhetők el.

- Indítás

- Ebben párbeszédablakban állítható be az indítási viselkedés. Az alapértelmezett telepítés végén a SuSEfirewall2 már fut a frissen telepített rendszeren. Itt indítható el és állítható le a tűzfal. Ha tesztelni kívánja az aktuális tűzfalbeállításokat, akkor nyomja meg a Beállítások mentése és a tűzfal újraindítása most gombot.

- Csatolók

- Itt látható az összes ismert hálózati csatoló. Egy csatoló zónából való eltávolításához válassza ki a csatolót, nyomja meg a Módosítás gombot, majd válassza ki a ____nincs_zóna____ menüpontot. Egy csatoló zónához adásához válassza ki a csatolót, nyomja meg a Módosítás gombot, majd válassza ki a kívánt zónát a listából. A Felhasználó által megadott menüpont segítségével egy saját beállításokkal rendelkező speciális csatoló is létrehozható.

- Engedélyezett szolgáltatások

- Itt lehet szolgáltatásokat biztosítani a szerverről egy védett zónához. A külső zóna alapértelmezés szerint védett. Ebben az esetben engedélyezni kell azokat a szolgáltatásokat, amelyeket a külső gépeknek látniuk kell. Aktiválja a megfelelő szolgáltatást, miután az Engedélyezett szolgáltatások a kiválasztott zónához menüpontban kiválasztotta a kívánt zónát.

- Álcázás

- Az álcázás segítségével a belső hálózat elrejthető a külső hálózatok (például az internet) elől. Lehetővé teszi ugyanakkor, hogy a belső hálózat átlátszó módon elérje a külső hálózatot. A külső hálózatról a belső hálózat felé érkező kérések blokkolásra kerülnek, a belső hálózat kérései kívülről nézve pedig úgy tűnnek, mintha az álcázó szervertől érkeznének.

- Ha egy belső gép speciális szolgáltatásait elérhetővé kell tenni a külső hálózat számára, akkor a megfelelő szolgáltatáshoz speciális átirányítási szabályok adhatók meg.

- Nyilvános üzenetek

- Ebben a párbeszédablakban a nyilvános üzeneteket engedélyező UDP-portok kerülnek beállításra. A szükséges portszámokat vagy szolgáltatásokat hozzá kell adni a megfelelő zónához, szóközzel elválasztva. Lásd még: az /etc/services fájl.

- A letiltott nyilvános üzenetek naplózása is itt engedélyezhető. Ez azonban problémát jelenthet, mivel a Windows gépek nyilvános üzeneteket használnak ahhoz, hogy tudjanak egymásról, ami nagyon sok elutasított csomagot eredményez.

- IPsec-támogatás

- Ebben a párbeszédablakban állítható be, hogy az IPsec-szolgáltatás engedélyezve legyen-e a külső hálózatból. A Részletek pontban állítható be, hogy mely csomagok megbízhatók.

- Naplózási szint

- Kétféle típusú esemény naplózható: az engedélyezett és az elutasított csomagok. Az engedélyezettek elfogadásra (ACCEPTED), az elutasítottak eldobásra (DROPPED) vagy visszautasításra (REJECTED) kerülnek. A Minden naplózása, a Csak a kritikus események naplózása és a Naplózás kikapcsolása lehetőségek közül választhat.A tűzfal beállításának befejezésekor a Tovább gombbal lépjen ki a párbeszédablakból. Ezután a tűzfalbeállítások zónaorientált összefoglalása jelenik meg, amelyben ellenőrizni kell a beállításokat. Az összefoglalásban minden engedélyezett szolgáltatás, port és protokoll megjelenik. Ha vissza kíván menni a beállításokhoz, akkor kattintson a Vissza gombra, a konfiguráció mentéséhez pedig az Elfogadás gombra.

Kézi beállítás

Az alábbi bekezdésekben részletes útmutatás található a tűzfal sikeres beállításához. Minden konfigurációs elem meg van jelölve, hogy a tűzfalhoz vagy az álcázáshoz fontos-e. A DMZ-vel (demilitarizált zóna) kapcsolatos szempontokról, amint azt a konfigurációs fájlnál említettük, itt nem lesz szó. Ezek jellemzően nagyobb szervezetek (vállalati hálózatok) összetettebb hálózati csatolóira alkalmazhatók és alkalmazandók, amelyek részletes beállításokat és a témával kapcsolatos alapos tudást igényelnek.

Először a YaST System Services (Runlevel) modul segítségével engedélyezze a SuSEfirewall2-t az adott futási szinten (általában 3 vagy 5). Ekkor beállításra kerülnek az /etc/init.d/rc?.d/ könytárakban a megfelelő szimbolikus láncok a SuSEfirewall2_* parancsfájlokhoz.

- FW_DEV_EXT (tűzfal, álcázás)

- Az internetre csatlakoztatott eszköz. Modemes csatlakozás esetén a ppp0, ISDN-kapcsolat esetén az ippp0, DSL-kapcsolatok esetén a dsl0 értéket kell megadni. Az alapértelmezett útvonalnak megfelelő csatoló használatához az auto értéket adja meg.

- FW_DEV_INT (tűzfal, álcázás)

- A belső, privát hálózatra csatlakoztatott eszköz (például az eth0). Hagyja üresen, ha nincs belső hálózat és a tűzfal csak azokat a gépeket védi, amelyen fut.

- FW_ROUTE (tűzfal, álcázás)

- Ha szükség van az álcázási funkcióra, akkor állítsa yes értékre. A belső gépek nem láthatók kívülről, mivel a belső hálózati címüket (például 192.168.x.x) az internetes útválasztók figyelmen kívül hagyják.

- Álcázás nélküli tűzfal esetén akkor állítsa yes értékre, ha engedélyezni kívánja a hozzáférést a belső hálózathoz. A belső gépeknek ebben az esetben hivatalosan bejegyzett IP-címeket kell használniuk. Normális esetben nem szabad engedélyezni a belső hálózat kívülről történő korlátlan elérését.

- FW_MASQUERADE (álcázás)

- Ha szükség van az álcázási funkcióra, akkor állítsa yes értékre. A belső hálózatok számára virtuálisan közvetlen kapcsolatot biztosít az internethez. Biztonságosabb, ha a belső hálózat gépei és az internet között van proxyszerver. A proxyszerver által biztosított szolgáltatásokhoz nincs szükség álcázásra.

- FW_MASQ_NETS (álcázás)

- Adja meg az álcázandó gépeket vagy hálózatokat, az egyedi bejegyzések között szóközt hagyva. Például:

FW_MASQ_NETS="192.168.0.0/24 192.168.10.1"

- FW_PROTECT_FROM_INT (tűzfal)

- A tűzfalgép a belső hálózatból érkező támadások elleni védelme érdekében állítsa ezt yes értékre. A szolgáltatások csak akkor állnak a belső hálózat rendelkezésére, ha kifejezetten engedélyezve vannak. Lásd még FW_SERVICES_INT_TCP és FW_SERVICES_INT_UDP.

- FW_SERVICES_EXT_TCP (tűzfal)

- Adja meg az elérhetővé tenni kívánt TCP-portokat. Szokásos otthoni munkaállomás esetén, amelyik nem nyújt szolgáltatásokat, hagyja üresen.

- FW_SERVICES_EXT_UDP (tűzfal)

- Hagyja üresen, hacsak nem futtat UDP-szolgáltatást és nem kívánja kívülről elérhetővé tenni. UDP-t használó szolgáltatások: DNS-szerverek, IPSec, TFTP, DHCP és egyebek. Ebben az esetben adja meg a használandó UDP-portokat.

- FW_SERVICES_INT_TCP (tűzfal)

- Ezzel a változóval lehet megadni a belső hálózat számára rendelkezésre álló szolgáltatásokat. A jelölés az FW_SERVICES_EXT_TCP esetén is ugyanez, de a beállítások a belső hálózatra érvényesek. A változót csak akkor kell beállítani, ha az FW_PROTECT_FROM_INTyes értékre van állítva.

- FW_SERVICES_INT_UDP (tűzfal)

- Lásd FW_SERVICES_INT_TCP. A tűzfal beállítása után tesztelje az eredményt. A tűzfalszabályhalmazok akkor készülnek ténylegesen el, amikor a root felhasználó kiadja a SuSEfirewall2 start parancsot. Ezután próbálja ki például a telnet parancsot egy külső gépről, hogy a kapcsolat valóban le van-e tiltva. Majd tekintse meg a /var/log/messages fájlt, amelyben az alábbihoz hasonlót kell látnia:

Mar 15 13:21:38 linux kernel: SFW2-INext-DROP-DEFLT IN=eth0 OUT= MAC=00:80:c8:94:c3:e7:00:a0:c9:4d:27:56:08:00 SRC=192.168.10.0 DST=192.168.10.1 LEN=60 TOS=0x10 PREC=0x00 TTL=64 ID=15330 DF PROTO=TCP SPT=48091 DPT=23 WINDOW=5840 RES=0x00 SYN URGP=0 OPT (020405B40402080A061AFEBC0000000001030300)

A tűzfal tesztelésére szolgáló csomag az nmap és a nessus. A megfelelő csomag telepítése után az nmap dokumentációja az /usr/share/doc/packages/nmap könyvtárban, a nessus dokumentációja pedig az /usr/share/doc/packages/nessus-core könyvtárban található.

További információ

A SuSEfirewall2 csomaggal kapcsolatos legfrissebb információ és más dokumentáció az /usr/share/doc/packages/SuSEfirewall2 könyvtárban található. A netfilter és iptables projekt honlapján (http://www.netfilter.org) egy nagy dokumentumgyűjtemény található, több nyelven is.

SSH: Biztonságos hálózati műveletek

Ahogy egyre több számítógép működik hálózatos környezetekben, annál gyakrabban van szükség arra, hogy egy gépet távolról elérjünk. Ez általában azt jelenti, hogy a felhasználó hitelesítési célból elküld egy bejelentkezési név és jelszó karaktersorozatot. Ha ezek a karaktersorozatok nyílt szövegként kerülnek átvitelre, akkor mások lehallgathatják ezeket, és visszaélhetnek a felhasználói fiókokkal úgy, hogy a jogosult felhasználó még csak nem is tud róla. Azon kívül, hogy ezzel egy támadó a felhasználó minden fájljához hozzáférhet, az illegális fiókot a rendszergazda vagy root hozzáférés megszerzésére, vagy akár a más rendszerekbe behatolásra is fel lehet használni. A múltban a távoli kapcsolatokhoz a Telnet protokollt használták, ami sem titkosítással, sem egyéb biztonsági mechanizmusok útján nem adott védelmet a lehallgatás ellen. Más nem védett kommunikációs csatornák is léteznek, ilyen például a hagyományos FTP protokoll és néhány távoli másolóprogram.Az SSH programcsomag a hitelesítési karaktersorozatok (általában egy bejelentkezési név és jelszó), valamint a gépek közötti egyéb adatcsere titkosításával biztosítja a szükséges védelmet. Az SSH használata esetén az adatfolyamot továbbra is rögzítheti egy harmadik fél, de a tartalom titkosítva van és a titkosítási kulcs ismerete nélkül nem fejthető vissza nyílt szöveggé. Így az SSH biztonságos kommunikációt tesz lehetővé nem biztonságos hálózatokon, például az interneten. A SUSE LINUX csomagban az OpenSSH csomag található meg.

Az OpenSSH csomag

A SUSE LINUX alapértelmezésben telepíti az OpenSSH csomagot. Ezután a telnet, rlogin, rsh, rcp és ftp programok alternatívájaként rendelkezésre áll az ssh, az scp és az sftp. Az alapértelmezett konfigurációban egy SUSE LINUX rendszer elérése csak OpenSSH segédprogramok használatával lehetséges és csak akkor, ha a tűzfal engedélyezi a hozzáférést.Az ssh program

Az ssh programmal be lehet jelentkezni a távoli rendszerekre és azokat interaktívan lehet használni. Kiváltja mind a telnet, mind az rlogin programot. Az slogin program az ssh-ra mutató szimbolikus lánc. Az ssh sun parancs segítségével jelentkezzen be például a sun gépre. A gép bekéri a sun géphez tartozó jelszót.A sikeres hitelesítés után használhatja a távoli parancssort vagy az interaktív alkalmazásokat – például a YaST-ot – is. Ha a helyi felhasználónév eltér a távoli gépen használttól, akkor az ssh -l augustine sun vagy ssh augustine@sun parancs segítségével másik névvel is bejelentkezhet.

Az ssh ezen felül lehetőséget ad arra is, hogy parancsokat futtassunk a távoli rendszeren ugyanúgy, mint az rsh esetében. Az alábbi példában adja ki az uptime parancsot a sun nevű gépen, és hozzon létre egy tmp nevű könyvtárat. A program kimenete megjelenik az earth helyi terminálján.

ssh otherplanet "uptime; mkdir tmp" tux@otherplanet's password: 1:21pm up 2:17, 9 users, load average: 0.15, 0.04, 0.02

Az idézőjelek ahhoz szükségesek, hogy mindkét utasítást el lehessen küldeni egy paranccsal. Ennek hatására a második parancs is végrehajtásra kerül a sun gépen.

scp – Secure Copy (biztonságos másolás)

Az scp fájlokat másol egy távoli gépre. Ez az rcp biztonságos és titkosított megfelelője. Az scp MyLetter.tex sun parancs például átmásolja a MyLetter.tex fájlt az earth gépről a sun gépre. Ha a felhasználói név az earth gépen különbözik a sun gépen használttól, akkor adja meg az utóbbit felhasználónév@gépnév formátumban. Ehhez a parancshoz nem tartozik -l paraméter.A megfelelő jelszó megadása után az scp elindítja az adatátvitelt és csillagokat ír egymás mellé egy sorba, ezzel mutatja a folyamat előrehaladását. Emellett jobb oldalon kiírja az átvitel várható idejét is. A kimenetek a -q paraméter segítségével letilthatók.

Az scp rekurzív másolási funkciót is biztosít a teljes könyvtárakhoz. Az scp -r src/ sun:backup/ parancs az src könyvtár teljes tartalmát – az összes alkönyvtárat is beleértve – átmásolja a sun gépen lévő backup könyvtárba. Ha ez az alkönyvtár még nem létezik, akkor a rendszer automatikusan létrehozza.

A -p paraméter hatására az scp változatlanul hagyja a fájlok időbélyegét. A -C tömöríti az adatátvitelt. Ez a lehető legkisebbre tömöríti össze az átvinni kívánt adatkötetet, de jobban leterheli a processzort.

sftp – Secure File Transfer (biztonságos fájlátvitel)

Az sftp az scp helyett használható biztonságos fájlátvitelre. Az sftp munkamenet során számos, az ftp-ből már ismert parancs használható. Az sftp program jobb választás lehet, mint az scp, különösen ismeretlen fájlnevű adatok átvitelekor.Az SSH démon (sshd) – szerveroldal

Az ssh és scp SSH kliensprogramok használatához futnia kell egy szervernek – az SSH démonnak – a háttérben, hogy figyelje a kapcsolatokat a 22-es TCP/IP porton. A démon az első elindításkor három kulcspárt hoz létre. Minden kulcspár egy saját és egy nyilvános kulcsot tartalmaz, amint azt a nyilvános kulcsú titkosításnál megszokhattuk. Az SSH-n keresztüli kommunikáció biztonsága érdekében a saját kulcsfájlok elérhetőségét a rendszeradminisztrátorra kell korlátozni. A fájljogosultságok az alapértelmezett telepítésnek megfelelően kerülnek beállításra. A saját kulcsokat csak helyileg kéri az SSH démon, és azokat nem is szabad senki másnak odaadni. A nyilvános kulcsokat (ezek nevének kiterjesztése .pub ) viszont meg kell kapnia a kapcsolatot kérő kliensnek. Ezek bárki számára olvashatók.A kapcsolatot az SSH-kliens kezdeményezi. A várakozó SSH-démon és a kérő SSH-kliens kicserélik azonosítási adataikat, hogy összehasonlítsák a használt protokollt és szoftververziót, illetve megakadályozzák a rossz porton történő kapcsolódást. Mivel az eredeti SSH-démon egyik folyamata válaszol a kérésre, egyszerre több SSH-kapcsolat is létesíthető.

Az SSH-szerver és -kliens közötti kommunikációhoz az OpenSSH az SSH protokoll 1-es és 2-es verzióját támogatja. Az újonnan telepített SUSE LINUX rendszer alapértelmezett verziója a 2. Ha frissítés után is az 1. változatot szeretné tovább használni, kövesse az /usr/share/doc/packages/openssh/README.SuSE fájl utasításait. Ez a dokumentum azt is leírja, hogy az SSH 1 környezet hogyan alakítható át pár lépés segítségével működő SSH 2 környezetté.

SSH 1-es verzió használata esetén a szerver elküldi a saját nyilvános kulcsát és egy szerverkulcsot, amelyet az SSH démon minden órában újból létrehoz. Ezekkel az SSH-kliens titkosítani tud egy szabadon választott munkamenet-kulcsot, amelyet átküld az SSH-szervernek. Az SSH-kliens azt is megmondja a szervernek, hogy mely titkosítási módszert (rejtjelezést) használja.

Az SSH 2-es verzió nem igényel szerverkulcsot. Mindkét oldal a Diffie-Helman algoritmust használja a kulcsok cseréjéhez.

A saját kulcsra és a szerverkulcsra feltétlenül szükség van a munkamenetkulcs visszafejtéséhez, azok nem származtathatók le a nyilvános részekből. Csak az érintett SSH-démon tudja visszafejteni a munkamenetkulcsot a saját kulcsai segítségével (lásd: man/usr/share/doc/packages/openssh/RFC.nroff). Ez a kezdeti kapcsolati fázis közelebbről is megfigyelhető az SSH kliens -v hibakeresési lehetősége segítségével.

Alapértelmezés szerint az SSH protokoll 2-es változata kerül alkalmazásra. A protokoll 1-es változatának használatához írja ezt felül a -1 kapcsolóval. A kliens, ha már egyszer kapcsolatba lépett egy távoli géppel, a nyilvános kulcsokat a ~/.ssh/known_hosts fájlban tárolja. Ez megakadályozza azokat a támadásokat, amikor idegen SSH-szerverek megpróbálnak hamis neveket és IP-címeket használni. Az ilyen támadások felismerhetők a ~/.ssh/known_hosts fájlban nem szereplő nyilvános kulcsról, vagy arról, hogy a szerver a megfelelő saját példány hiányában nem tudja visszafejteni a munkamenetkulcsot.

Az /etc/ssh/ fájlban tárolt saját és nyilvános kulcsokról ajánlatos biztonsági másolatot készíteni egy megfelelően védett külső helyre. Így a kulcsmódosítások észrevehetők, és a régiek egy újratelepítés után ismét használhatók. Ez megkíméli a felhasználókat a zavaró figyelmeztetésektől. Ha kiderül, hogy a figyelmeztetés ellenére mégis egy megfelelő SSH-szerverről van szó, akkor a ~/.ssh/known_hosts fájlból el kell távolítani a rendszerre vonatkozó meglévő bejegyzést.

SSH: hitelesítési mechanizmusok

Ezután történik a tényleges hitelesítés, amely a legegyszerűbb formában egy jelszó megadásából áll. Az SSH célja egy biztonságos, egyszerűen használható szoftver bevezetése volt. Mivel az rsh-t és rlogin-t is kiváltja, az SSH-nak egy mindennapi használatra megfelelő hitelesítési eljárást is biztosítania kell. Az SSH ezt egy másik kulcspár segítségével hajtja végre, amelyet a felhasználó állít elő. Az SSH csomagban egy segédprogram szolgál erre: az ssh-keygen. Az ssh-keygen -t rsa vagy ssh-keygen -t dsa parancs beírása után létrejön a kulcspár. A rendszer ezután egy fájlnevet kér a kulcsok tárolásához.Erősítse meg az alapértelmezett beállítást és válaszoljon a jelszókérésre. Annak ellenére, hogy a szoftver üres jelszót kínál fel, az itt leírt eljáráshoz ajánlatos egy 10-30 karakteres szöveget megadni. Ne használjon rövid és egyszerű szavakat vagy kifejezéseket. Ismétléssel erősítse meg a jelszót. Ezt követően látni fogja, hogy a saját és a nyilvános kulcsok hol kerülnek tárolásra. Ebben a példában az id_rsa és az id_rsa.pub fájlban.Az ssh-keygen -p -t rsa vagy ssh-keygen -p -t dsa parancs segítségével változtassa meg a régi jelszót. Másolja át a nyilvános kulcskomponenseket (a példában id_rsa.pub) a távoli gépre és mentse el a ~/.ssh/authorized_keys fájlba. A következő kapcsolatteremtéskor a jelszó segítségével hitelesítenie kell magát. Ha ez nem történik meg, akkor ellenőrizze a fájlok helyét és tartalmát.

Hosszú távon ez az eljárás nehézkesebb, mint a jelszó megadása minden alkalommal. Ezért az SSH csomag egy másik eszközt is biztosít, az ssh-agent programot, amely az X munkamenet időtartamára megtartja a saját kulcsokat. A teljes X munkamenet az ssh-agent leszármazott folyamataként kerül elindításra. Ennek legegyszerűbb módja, ha a .xsession fájl elején a usessh változót yes értékre állítja és bejelentkezik egy képernyőkezelőn keresztül (pl. KDM vagy XDM). Egy másik lehetőség az ssh-agent startx parancs kiadása.Ezután a szokásos módon használhatja az ssh és scp parancsokat. Ha a fent leírt módon osztotta ki a nyilvános kulcsot, akkor a továbbiakban nem kell jelszót megadnia. Ne felejtse el bezárni vagy jelszavas védelmi alkalmazással (ilyen pl. az xlock) zárolni az X munkamenetet.

Az SSH 2 protokoll miatt bevezetett minden fontos változás dokumentálva van az /usr/share/doc/packages/openssh/README.SuSE fájlban is.

X hitelesítési és továbbítási mechanizmusok

A korábban leírt biztonsággal kapcsolatos javításokon túl az SSH a távoli X alkalmazások használatát is leegyszerűsíti. Ha az ssh parancsot a -X opcióval futtatja, akkor a DISPLAY változó automatikusan beállításra kerül a távoli gépen, és a meglévő SSH kapcsolaton keresztül minden X kimenet exportálódik a távoli gépre. Az ezzel a módszerrel távolról elindított és helyileg megjelenített X alkalmazásokat ugyanakkor nem hallgathatják le jogosulatlan egyének.A -A paraméter hozzáadásával az ssh-agent hitelesítési mechanizmus átkerül a következő gépre. Ezen a módon különböző gépekről dolgozhat jelszó megadása nélkül, de csak akkor, ha a nyilvános kulcsot eljuttatta a célgépekre is, és ott megfelelően elmentette.Az alapértelmezett beállítások mindkét mechanizmust letiltják, de az /etc/ssh/sshd_config rendszerszintű konfigurációs fájl vagy a felhasználó ~/.ssh/config fájlja segítségével aktiválhatók.Az ssh segítségével a TCP/IP-kapcsolatok is átirányíthatók. Az alábbi példában az SSH átirányítja az SMTP portot:

ssh -L 25:sun:25 earth

E parancs segítségével a earth 25-ös portjára (SMTP) érkező kapcsolatok egy titkosított csatornán keresztül átirányításra kerülnek a sun SMTP portjára. Ez különösen azok számára hasznos, akik SMTP-AUTH vagy POP-before-SMTP funkció nélkül használnak SMTP-szervereket. Az e-mail üzenetek a hálózatra csatlakozó tetszés szerinti helyről továbbíthatók kézbesítésre a »saját« levelezőszerverre. Ehhez hasonlóan az earth POP3 kérései (110-es port) is továbbíthatók a sun POP3 portjára a következő parancs segítségével:

ssh -L 110:sun:110 earth

Mindkét parancsot root felhasználóként kell végrehajtani, mivel a kapcsolat speciális helyi portokkal került kialakításra. Az e-maileket a normál felhasználók egy meglévő SSH-kapcsolaton keresztül küldik el és kapják meg. Az SMTP és POP3 gép értéke ennek a feladatnak az ellátásához localhost kell, hogy legyen. További információt a fent leírt programok kézikönyvoldalai (man), valamint az /usr/share/doc/packages/openssh könyvtárban található fájlok adnak.

Hálózati hitelesítés – Kerberos

Egy nyílt hálózat nem biztosít a szokásos jelszavas hitelesítésen kívül olyan szolgáltatásokat, amelyekkel a munkaállomások egyértelműen azonosíthatják a felhasználókat. Általában a felhasználónak minden, a hálózaton elérhető szolgáltatáshoz külön hitelesítenie kell magát, jelszó használatával. A Kerberos egy olyan hitelesítési megoldást biztosít, amely segítségével a felhasználónak csak egyszer kell regisztrálnia magát és ezek után a hálózati munkamenet teljes ideje alatt megbízhatóvá válik.A biztonságos hálózat eléréséhez az alábbi követelmények szükségesek:- Minden felhasználónak bizonyítania kell személyazonosságát, mielőtt egy szolgáltatást elér, továbbá biztosítani kell, hogy senki se férhessen hozzá más felhasználók azonosítójához.

- Gondoskodni kell arról is, hogy a hálózati kiszolgálók szintén igazolják azonosságukat, hiszen ellenkező esetben egy támadó értékes információkat szerezhet a kiszolgáló megszemélyesítésével. Ezt a megoldást kölcsönös hitelesítésnek nevezzük, mivel a kliens hitelesíti magát a kiszolgáló felé és viszont: a kiszolgáló is hitelesíti magát a kliens felé.

A Kerberos a fenti elvárások megvalósítását erősen titkosított hitelesítés alkalmazásával segít elérni. A következőkben bemutatjuk, hogyan is történik mindez. Csak a Kerberos alapjait tárgyaljuk; a részletes technikai utasítások a Kerberos szoftver dokumentációjában találhatók.

A Kerberos fogalomtára

A következőkben összefoglaljuk a legfontosabb Kerberos-fogalmakat

- Igazolvány

- A felhasználóknak vagy a klienseknek valamilyen igazolványt kell felmutatniuk, hogy hozzáférjenek a kért szolgáltatáshoz. A Kerberos két típusú igazolványt ismer: jegyet és hitelesítőt.

- jegy

- A jegy egy kiszolgáló alapú igazolvány, amelyet a kliens a szolgáltatást futtató kiszolgálóhoz való csatlakozáskor használ. Tartalmazza a kiszolgáló és a kliens nevét, a kliens internetes címét, egy időbélyeget, az életciklust és egy véletlenszerűen generált kulcsot. Az összes adat titkosítva van a kiszolgáló kapcsolati kulcsával (session key).

- hitelesítő

- A jeggyel együtt használva a hitelesítő biztosítja, hogy a kliens valóban az, akinek mondja magát. A hitelesítő egy, a kliens nevéből, IP-címéből és a munkaállomás aktuális idejéből épül fel, amely adatok titkosításra kerülnek a kapcsolati kulccsal. Ezt a kulcsot csak a munkállomás és a szolgáltatást nyújtó kiszolgáló ismeri. Egy hitelesítő csak egyszer használható - szemben a jeggyel. A hitelesítőt a kliens készíti.

- alany (principal)

- A Kerberos alany egy egyedi azonosító (felhasználó vagy szolgáltatás), amelyhez jegy rendelhető. Az alany a következő komponensekből áll:

- primary – az alany első része, amely felhasználó esetén megegyezhet a felhasználónévvel.

- instance – elhagyható, a "primary" mezőt jellemző adatok. Ez a szöveg a /karakterrel kerül elválasztásra a "primary" mezőtől.

- realm – itt adható meg a "realm" (tartomány) értéke, amely általában a domain neve, nagybetűs karakterekkel.

- kölcsönös hitelesítés

- A Kerberos garantálja, hogy a kliens és a kiszolgáló egyaránt megbizonyosodhasson a másik azonosságáról. Közös kapcsolati kulcson osztoznak, és ezt használják a titkosított kommunikációra.

- kapcsolati kulcs

- A kapcsolati kulcsok a Kerberos által előállított ideiglenes privát kulcsok. Ezeket a kliens ismeri és ezekkel titkosítja a kiszolgáló és a munkaállomás közötti kommunikációt a jegy kérésének és megérkezésének folyamata alatt.

- ismétlés

- Szinte az összes hálózati csomag lehallgatható és újraküldhető. A Kerberos esetén ez különösen veszélyes lehet, hiszen a támadó megszerezheti a szolgáltatáskérést, amely tartalamazza a jegyet és a hitelesítőt. Ezek után újraküldheti (megismételheti) a kérést, hogy Önt megszemélyesítse. Azonban a Kerberos néhány eljárással képes a probléma kezelésére.

- kiszolgáló vagy szolgáltatás

- A szolgáltatás egy megadott feladat végrehajtása, míg a folyamatot a kiszolgálóhajtja végre.

Hogyan működik a Kerberos?

A Kerberos szolgáltatást gyakran nevezik külső, bizalom alapú hitelesítő szolgáltatásnak, amely azt jelenti, hogy minden kliens megbízik a Kerberos ítéletében, hogy a többi kliens személyazonossága érvényes-e. A Kerberos egy adatbázisban tárolja a felhasználóit és a privát kulcsokat.

Ahhoz, hogy biztosítsuk a Kerberos megbízhatóságát, helyezzük a hitelesítő és a jegykiadó kiszolgálót egy külön gépre. Gondoskodjunk róla, hogy kizárólag az adminisztrátor érhesse el ezt a gépet, fizikailag és a hálózaton keresztül egyaránt. Ne használjunk felesleges hálózati szolgáltatásokat - beleértve akár az – sshd-t is.

- Első kapcsolat

- Az első kapcsolat a Kerberossal nagyban hasonlít bármely hálózati belépési folyamathoz. Adja meg a felhasználónevét. Ez az információ, valamint a jegykiadó szolgáltatás neve elküldésre kerül a hitelesítési kiszolgálóhoz (Kerberos). Ha a hitelesítő kiszolgáló felismeri a felhasználónevet, elkészíti a véletlenszerű kapcsolati kulcsot a kliens és a jegykiadó kiszolgáló közötti kommunikációhoz. Ezek után a hitelesítő kiszolgáló előkészíti a jegyet a jegykiadó kiszolgálónak. A jegy a kapcsolati kulccsal titkosítva tartalmazza a következő információkat. A kapcsolati kulcsot kizárólag a hitelesítő- és a jegykiadó kiszolgáló ismeri.

- a kliens és a jegykiadó kiszolgáló neve

- az aktuális idő

- a jegyhez rendelt életciklus

- a kliens IP címe

- az újonnan készített kapcsolati kulcs

- A jegy visszakerül a klienshez a kapcsolati kulccsal együtt, szintén titkosított formában, de ebben az esetben a kliens privát kulcsát használva. Ezt a privát kulcsot kizárólag a kliens és a Kerberos ismeri, mivel az a felhasználó jelszavából származik. Miután a kliens megkapta a választ, bekéri a jelszót. Ezt a jelszót egy kulccsá alakítja a kliens, amellyel kikódolja a hitelesítési kiszolgálótól érkezett csomagot. Ezzel a csomag»ki van bontva«és a jelszó, valamint a kulcs törlődik a munkállomás memóriájából. Amíg a további jegyek lekérésére használt jegy élettartama nem jár le, a munkállomás képes személyazonossága bizonyítására.

- Szolgáltatás kérése

- Bármely szolgáltatás kéréséhez a kliens alkalmazásnak bizonyítania kell személyazonosságát a kiszolgáló felé. Ezért az alkalmzások egy hitelesítőt készítenek. A hitelesítő az alábbi komponensekből áll:

- a kliens megbízó neve

- a kliens IP címe

- az aktuális idő

- ellenőrző összeg (melyet a kliens választ)

- Ezek az információk a kapcsolati kulccsal kerülnek titkosítása, amelyet a kliens már korábban megkapott a kiszolgálótól. A hitelesítő és a jegy elküldésre kerül a kiszolgálóhoz. A kiszolgáló a kapcsolati kulcs saját példányát használja a hitelesítő kicsomagolásához. Ezzel rendelkezik az összes információval a szolgáltatás igénylő kliensről és össze tudja azt hasonlítani a kliens által küldött jeggyel. A kiszolgáló ellenőrzi, hogy a jegy és a hitelesítő ugyanattól a klienstől származik -e?

- Mindenféle biztonsági ellenőrzés nélkül ez a fázis ideális lenne egy ismétléses támadáshoz. Valaki újraküldheti a hálózatról korábban ellopott kérést . Ennek kivédésére a kiszolgáló nem engedélyez olyan kéréseket, ahol a jegy és az időbélyeg már korábban megérkezett. Ráadásul, ha a kérés időbélyege túlságosan eltér a kérés érkezési idejétől, akkor a kérés eldobható.

- Kölcsönös hitelesítés

- Kerberos hitelesítés használható mindkét irányban. Nem csak az a kérdés, hogy a kliens az -e, akinek vallja magát: a kiszolgálónak is hitelesíteni kell magát, ha a kliens kéri azt. Ezért a kiszolgáló is küld egy hitelesítőt. Hozzáadja a klienstől kapott ellenőrző összeghez és titkosítja a kapcsolati kulcssal, amely kizárólag közte és a kliens között ismert. A kliens ezt mintegy bizonyítékként veszi a kiszolgáló hitelességét illetően és elkezdenek együtt dolgozni.

- Jegy kiadás —Kapcsolódás minden kiszolgálóhoz

- A jegyek úgy lettek kialakítva, hogy egyszerre csak egy kiszolgálóval legyenek használhatók. Ez azt jelenti, hogy minden egyes szolgáltatás igényléskor új jegy kérése szükséges. A Kerberos külön eljárással rendelkezik különálló kiszolgálókhoz való jegyek igénylésére. Ezt a szolgáltatást nevezzük»jegykiadó szolgáltatásnak«. A jegykiadó egy, a korábban említett szolgáltatásokhoz nagyon hasonlító szolgáltatás. Ugyanazokat a hozzáférési protokollokat használja, amelyeket már megtárgyaltunk. Minden alkalommal, amikor egy alkalmazásnak jegyre van szüksége - amelyet még nem igényelt korábban -, a jegykiadó kiszolgálóhoz fordul. Ez a kérés a következő részekből áll:

- a megbízó neve

- jegykiadó jegy

- egy hitelesítő

- Mint bármely más kiszolgáló, a jegykiadó kiszolgáló ellenőrzi a jegykiadó jegyet és a hitelesítőt. Ha ezek megfelelőek, a jegykiadó kiszolgáló új kapcsolati kulcsot készít, amely a kliens és az új kiszolgáló között használható. Ezek után elkészül a jegy az új kiszolgálóhoz, amely az alábbi információkat tartalmazza:

- a kliens megbízó neve

- a kiszolgáló megbízó neve

- az aktuális idő

- a kliens IP-címe

- az újonnan készített kapcsolati kulcs